28. marts 2025

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet helt kort

Trusselsidentifikation er en vigtig del af risikostyringsprocessen og handler om at afdække potentielle trusler mod en virsomheds systemer, data og produktion. Dette modul er en systematisk indføring i, hvordan I afdækker trusler og undgår at overse væsentlige sårbarheder.

Formål med trusselsidentifikation

Dette modul hjælper jer med at strukturere jeres diskussion og indeholder en række praktiske redskaber til at udarbejde en oversigt over trusler. Oversigten skal senere bruges som udgangspunkt for risikoanalysen og planlægningen af jeres beredskab. Ved at forstå trusler og deres mulige konsekvenser kan I bedre prioritere jeres indsats og beskytte jeres systemer og produktion mod cyberangreb.

Praktiske oplysninger

Som under systemmodellering anbefales det at inddrage en bred vifte af deltagere i processen, herunder både ledelse og tekniske medarbejdere. Diagrammet fra systemmodelleringen og systemdokumentationen anvendes som udgangspunkt for trusselsidentifikationen.

Kortlægningen af trusler gennemføres typisk som en workshop, gerne ved hjælp af værktøjer, der er fremstillet specielt til formålet. Hvis I ikke vil gøre brug af et konkret værktøj, skal I bruge en tavle/flipboard, tusser, post-its, kuglepenne og nogle udskrifter af de downloadede arbejdsark.

Afsæt mindst 1 til 2 timer til trusselsidentifikationen. Det kan dog være forskelligt, hvor længe workshoppen bør vare – det afhænger af kompleksiteten i det system, der vurderes.

Trin-for-trin guide

Truslerne identificeres i følgende trin:

Trin 1:

Den første vigtige opgave er at finde ud af, hvor trusler kan opstå i systemet. Det betyder, at I skal identificere de steder, hvor data krydser tillidsgrænser (trust boundaries), og hvor interaktioner mellem komponenter eller brugere kan skabe sårbarheder. Brug den model over systemet, I skitserede under systemmodelleringsmodulet. Risikoen er størst ved tillidsgrænserne, da de er mest sårbare over for angreb.

Trin 2 (valgfrit):

Overvej også insidertrusler ved at undersøge, hvor data udveksles inden for tillidsgrænser. Det kan give et fingerpeg om potentielle interne trusler og afsløre eventuelle forkerte antagelser ift. tillid. På den måde får I et overblik over mulige risici som fx ondsindede insidere, utilsigtede fejlkonfigurationer eller kompromitterede interne systemer.

Trin 3:

Når I har identificeret højrisikoområder, skal de konkrete trusler, der påvirker disse områder, identificeres, klassificeres og evalueres systemataisk. Følgende tre metoder kan anvendes til at identificere, klassificere og vurdere konkrete trusler:

-

-

-

- CIA-modellen (Confidentiality, Integrity, Availability) bruges til at identificere trusler mod fortrolighed, integritet og tilgængelighed.

- STRIDE bruges til at identificere trusler baseret på spoofing, manipulation, benægtelse af aktivitet, datalæk, denial of service og eskalering af rettigheder.

- Trusselskataloger såsom MITRE, ATT&CK eller CyPro Threat Catalogue (se nedenfor) bruges til at identificere almindelige trusler.

-

-

Afhængig af systemets kompleksitet og jeres risikoprioriteter kan I bruge én eller flere metoder, afhængig af kontekst, målsætning og de ressourcer, I har til rådighed. De tre metoder præsenteres i de følgende afsnit.

Når I har gennemført trusselsidentifikationen trin for trin, har I en liste over potentielle trusler, der skal analyseres yderligere. Efter indføringen i de tre metoder er der et konkret eksempel på, hvordan trusselsidentifikation finder sted i praksis.

CIA-modellen

Ved hjælp af CIA-modellen identificeres trusler, der kan kompromittere fortroligheden, integriteten og tilgængeligheden af et eller flere aktiver – de tre hovedsøjler i informationssikkerhed. Metoden kan bruges til at vurdere, hvordan truslerne har indvirkning på dataflowet på tværs af tillidsgrænser. Resultatet er en oversigt over forskellige former for kompromittering af sikkerheden. Oversigten skal hjælpe jer med at fokusere jeres sikkerhedsforanstaltninger mod de områder, hvor en kompromittering kan føre til datalæk, uautoriserede ændringer eller serviceafbrydelser. Det er især nyttigt ved systemer med strukturerede dataflows, hvor I kan kortlægge de højrisikoområder i systemet, hvor der er størst sandsynlighed for, at en kompromittering af sikkerheden kan forekomme.

Kompromittering af fortroligheden – sker, når uautoriserede personer får adgang til følsomme data. Det kan fx være aflytning af kommunikation mellem en IoT-gateway og en cloud-tjeneste, radiokommunikation mellem en IoT-sensor og en IoT-gateway, databrud eller eksponering af fortrolige oplysninger på tværs af tillidsgrænser. Angribere, der udnytter svag kryptering eller forkert konfigureret adgangskontrol, kan opsnappe brugeroplysninger eller produktionslogfiler, hvilket kompromitterer sikkerheden.

Kompromittering af integriteten – sker, når en hacker ændrer data eller systemkomponenter uden tilladelse. Dette omfatter manipulation af data, indsættelse af ondsindede kommandoer eller manipulation af systemlogfiler for at dække over uautoriserede aktiviteter. For eksempel kan en angriber, der opsnapper og ændrer kommandoer mellem en IoT-gateway og mobilapplikation, få IoT-systemet til at opføre sig unormalt, hvilket medfører alvorlige sikkerhedsbrud.

Kompromittering af tilgængeligheden – sker, når de retmæssige brugere ikke kan få adgang til eller kontrollere systemets funktkoner, ofte når det er mest kritisk. Almindelige trusler omfatter DoS-angreb (Denial-of-Service), manglende systemressourcer eller systemfejl, som kan have alvorlige konsekvenser afhængig af, hvor længe afbrydelsen varer. Trusler mod tilgængeligheden er især kritiske, når afbrydelsen varer længere end acceptabelt, hvilket fører til nedetid for tjenesten, driftsfejl eller sikkerhedsrisici. For eksempel kan en angriber, der angriber en IoT-gateway med et DoS-angreb, midlertidigt blokere fjernstyringen af IoT-systemet, men hvis afbrydelsen fortsætter ud over en acceptabel tidshorisont, kan det udvikle sig til en større systemfejl.

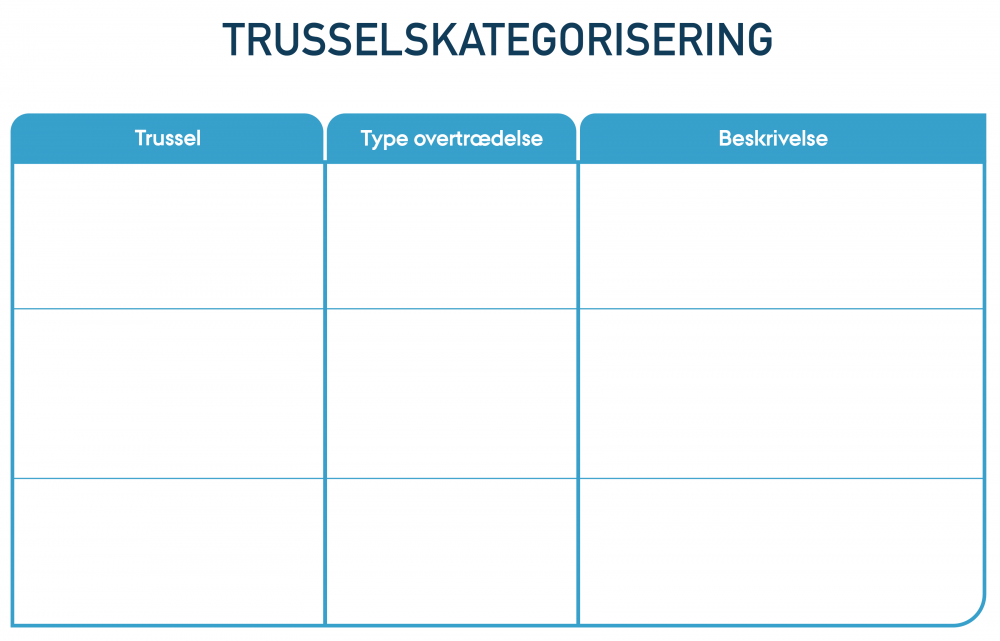

Resultaterne af analysen baseret på CIA-modellen kan dokumenteres i en tabel, som vist nedenfor. Ved hjælp af tabellen kan I kategorisere de fundne trusler ift. de forskellige typer af sikkerhedsbrud (Fortrolighed, Integritet, Tilgængelighed), så I får en klar beskrivelse af truslernes indvirkning på systemet. Den indsigt, der skabes her, bliver yderligt analyseret i trusselsanalyse modulet.

Arbejdsark til kategorisering af sikkerhedstrusler, baseret på CIA-modellen

"Kortlægning af trusler baseret på CIA-modellen" af CyPro under licens CC BY-SA 4.0

![]()

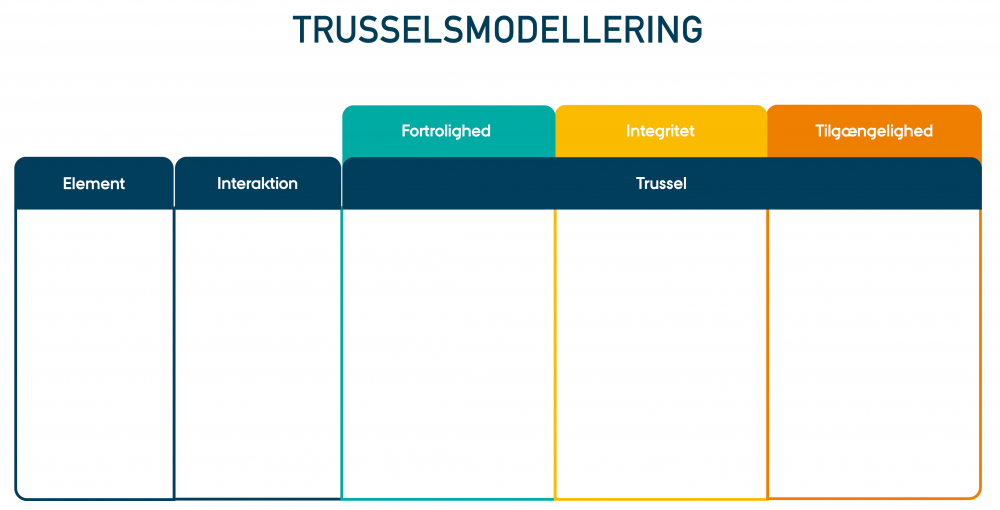

Kortlægning af trusler baseret på CIA-modellen.

Print-venlig version i stort format.

"Trusselsmodellering" af CyPro under licens CC BY-SA 4.0

![]()

Kortlægning af trusler baseret på CIA-modellen.

Print-venlig version i stort format.

STRIDE-metoden

STRIDE-metoden inddeler trusler i seks kategorier: Spoofing, Tampering (manipulation), Repudiation (benægtelse af handlinger), Information disclosure (eksponering af data), Denial of Service og Eskalering af privilegier. Ved hjælp af STRIDE kan I systematisk vurdere, om en eller flere af disse trusler gør sig gældende for komponenter/interaktioner i jeres system. Den indsigt, der skabes her, bliver yderligt analyseret i trusselsanalyse modulet. Metoden er ideel til virksomheder, der leder efter en systematisk måde at analysere specifikke typer angreb på. Modellen er velegnet, hvis I ønsker at gå væk fra de mere overordnede trusler og i stedet kortlægge detaljerede, tekniske risici ved komponenter i systemet.

De seks kategorier af trusler er:

Spoofing – Find ud af, om der er trusler, hvor en hacker kan udgive sig for at være en legitim bruger eller systemkomponent. Det omfatter uautoriseret adgang med stjålne brugeroplysninger eller falske identiteter.

Manipulation – Vurder, om der er trusler, hvor angribere kan ændre data eller systemkomponenter. Det omfatter ændring af meddelelser, indsættelse af ondsindet kode eller manipulation af dataoverførsler.

Benægtelse af handlinger (repudiation) – Find ud af, om der er en risiko for, at brugere eller systemer kan benægte handlinger, de har foretaget. Det kan skyldes manglende logning, mangel på kontrolmekanismer (f.eks. underskrift) eller utilstrækkelig sporing af transaktioner.

Eksponering af data – Identificer, om der er trusler ift. uautoriseret eksponering af følsomme data. Det omfatter ukrypteret kommunikation, forkert konfigureret adgangskontrol eller utilsigtede datalækager.

Denial of Service – Vurder, om der er trusler, der kan påvirke systemets tilgængelighed. Det omfatter manglende systemressourcer, et overvældende antal forespørgsler eller målrettede afbrydelser af en service.

Eskalering af privilegier – Vurder, om der er sårbarheder, der kan give angribere mulighed for at få uautoriseret adgang på et højere adgangsniveau. Det omfatter udnyttelse af svage adgangskontroller, eskalering af rettigheder eller omgåelse af adgangskontrolfunktioner.

Trusselskatalog

Trusselskataloger er et bibliotek over foruddefinerede trusler, der giver virksomheder en systematik for at identificere almindelige sårbarheder. Et velkendt eksempel er MITRE ATT&CK-kataloget, som er en omfattende og detaljeret samling af angrebsteknikker fra praksis. Den indsigt, der skabes her, bliver yderligt analyseret i trusselsanalyse modulet. MITRE ATT&CK-kataloget kan dog hurtigt blive komplekst og overvældende, især for virksomheder, der er nybegyndere inden for trusselsmodellering. Derfor har vi udviklet CyPro Threat Catalogue, som er målrettet virksomheder, der arbejder med IoT. Kataloget skal gøre det lettere for virksomhederne at identificere og vurdere trusler, der er relevante for deres system.

![]()

Liste over 50 potentielle trusler, der er relevante for et IoT-dørlåsesystem

Print-venlig version i stort format.

Eksempel med IoT-dørlås

Her analyseres IoT-dørlåsesystemet for at identificere truslerne og kategorisere dem ud fra, om de forårsager kompromittering af fortroligheden, integriteten eller tilgængeligheden (CIA-modellen). På den måde vurderes trusler på tværs af forskellige komponenter og tillidsgrænser, så en eventuel kompromittering af fortroligheden, integriteten og tilgængeligheden kortlægges og kan håndteres effektivt.

Trin 1:

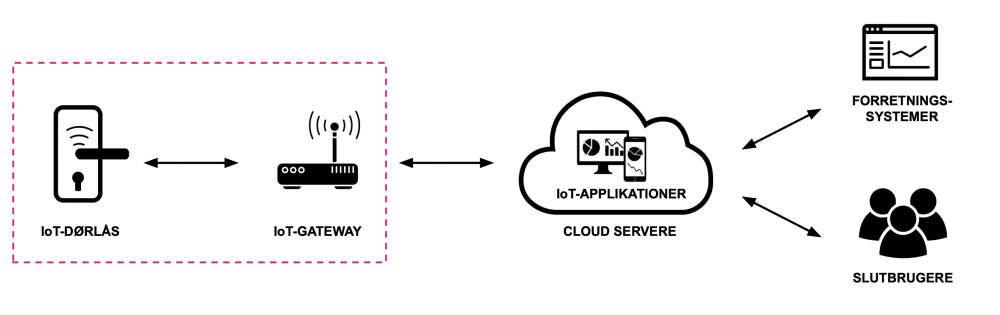

Først analyseres dataflowet, der krydser tillidsgrænser, da det er her, der er størst risiko for uautoriseret adgang, datamanipulation eller afbrydelser. Diagrammet viser, at IoT-dørlåsen og IoT-gatewayen befinder sig inden for samme tillidsgrænse. Det betyder, at der er tillid til interaktionerne inden for dette område (da vi kun ser på angribere med fjernadgang i afdækningen). Dataudveksling på tværs af tillidsgrænser (fx med cloud-tjenester og -applikationer) kan udgøre en sikkerhedsrisicko

Dataudvekslingen på tværs af tillidsgrænser sker primært her:

IoT-gateway ↔ cloud service: Fjernkommunikation til datalagring, behandling samt udførelse af kommandoer.

IoT-gateway ↔ mobilapplikation – sikker overførsel af brugergodkendelsesanmodninger, adgangskontrolkommandoer og statusopdateringer mellem gatewayen og mobilenheden, hvor en angriber kan opfange eller manipulere data.

Illustration: De primære teknologier i en IoT-dørlås

Trin 2:

Dernæst ser vi på dataflowet inden for den definerede tillidsgrænse (IoT-dørlås og IoT-gateway) for at sikre, at vi ikke har overset nogle interne sårbarheder. Da kommunikationen sker trådløst, er den eksponeret for en række trusler, fx aflytning og jamming. Disse trusler kan komme fra personer med fysisk adgang til systemet, såsom medarbejdere, vedligeholdelsespersonale eller angribere, der er i nærheden af den fysiske lås.

De interne trusler opstår primær her:

IoT-dørlås ↔ IoT-gateway: Eventuelle uautoriserede firmwareopdateringer eller manipulation af låsestatus.

Fysisk adgang til låsen – angribere kan manipulere hardwarekomponenter, opfange lokale signaler eller forsøge at låse op med et brute force-angreb.

Trin 3:

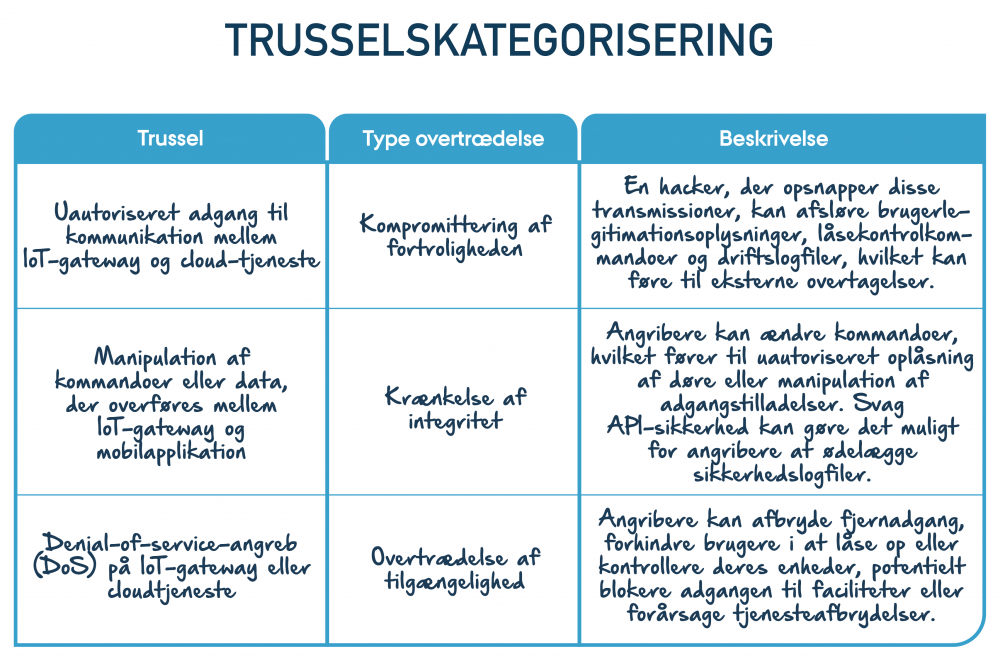

Når I har fastlagt, hvor trusler kan opstå, er næste trin at identificere og kategorisere konkrete trusler ved hjælp af modellerne. Med CIA-modellen kategoriser vi truslerne ift. fortrolighed, integritet og tilgængelighed, og der tages højde for de sikkerhedsrisici, der kan være ift. tillidsgrænser og interne sårbarheder.

Kompromittering af fortroligheden – uautoriseret adgang til kommunikationen mellem IoT-gatewayen og cloud-tjenesten kan eksponere følsomme data, såsom brugeroplysninger, kommandoer der styrer IoT dørlåsen samt logfiler. En angriber, der opsnapper denne kommunikation, kan kompromittere alle enheder, hvilket fører til datalæk, uautoriseret adgang og potentielt fjernadgang. På samme måde kan svage adgangskoder inden for tillidsgrænsen give insidere adgang til fortrolige systemkonfigurationer.

Kompromittering af integriteten – angribere kan manipulere kommandoer eller data, der overføres mellem IoT-gatewayen og mobilapplikationen, hvilket kan resultere i, at døre låses op af uautoriserede personer, eller at adgangstilladelser ændres. Udnyttelse af svag API-sikkerhed eller manipulation af data kan give angribere mulighed for at manipulere systemet og potentielt ødelægge sikkerhedslogfiler eller omgå de legitime adgangsmetoder. Derudover kan fysisk adgang til IoT-dørlåsen eller gatewayen give angribere mulighed for at installere ondsindet firmware eller manipulere lokale systemindstillinger.

Kompromittering af tilgængeligheden – et denial-of-service-angreb (DoS) på IoT-gatewayen eller cloud-tjenesten kan forstyrre fjernadgangen og forhindre brugere i at låse op eller kontrollere deres enheder, når det er nødvendigt. Angribere kan udnytte afbrydelser i servicen til at blokere legitime brugere fra at komme ind i bygninger, deaktivere kritiske sikkerhedsforanstaltninger eller forårsage omfattende driftsforstyrrelser. Trådløs kommunikation er også modtagelig for jamming-angreb, hvor en angriber der befinder sig i fysisk nærhed af enheden kan forstyrre kommunikationen, så systemet er utilgængeligt i kortere eller længere tid.

Nedenstående tabel opsummerer resultatet af denne proces, hvor hver interaktion og komponent vurderesud fra CIA-modellen for at identificere potentielle trusler.

"Eksempel på udfyldning af kortlægning af trusler baseret på CIA-modellen"

Resultat

Ved at anvende en eller flere af disse metoder får I en systematik for at identificere og kategorisere trusler. Trusselsidentifikationen munder ud i en oversigt over potentielle trusler samt hvilke aktiver truslen kan have indvirkning på og hvordan. I det næste modul Trusselsanalyse uddybes listen yderligere.

Ekspertens råd

Der findes forskellige vejledninger og kataloger, der kan understøtte processen med at kortlægge trusler. Følgende trusselskataloger beskriver potentielle trusler mere uddybende.

ISO 27001 & ISO 22301 Knowledge base – Catalogue of threats and vulnerabilities

BSI IT-Grundschutz Threat Catalogues

Næste skridt

Trusselsidentifikationen resulterer i en omfattende liste over potentielle trusler mod systemet, som analyseres yderligere i det næste modul Trusselsanalyse.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under licens CC BY-SA 4.0

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.