16. februar 2024

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet helt kort

Det første skridt i risikostyringsprocessen er at etablere konteksten. Formålet er at indsamle de nødvendige eksterne og interne oplysninger til risikostyringsprocessen og at sikre, at omfanget af risikovurderingen passer til virksomhedens forhold.

Etablering af kontekst

Det første skridt i risikostyringsprocessen er at etablere konteksten. Her fastlægges omfanget og rammerne for processen, og målene for risikovurderingen defineres.

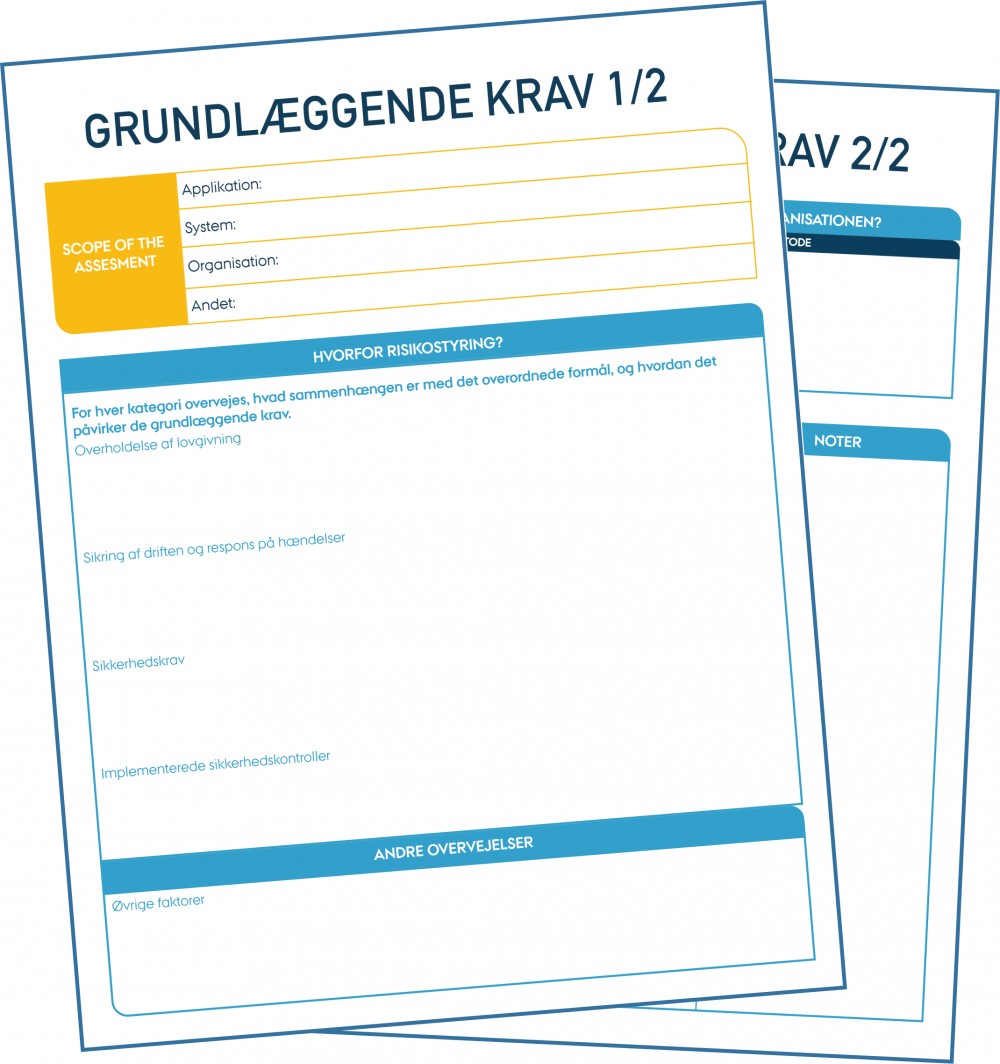

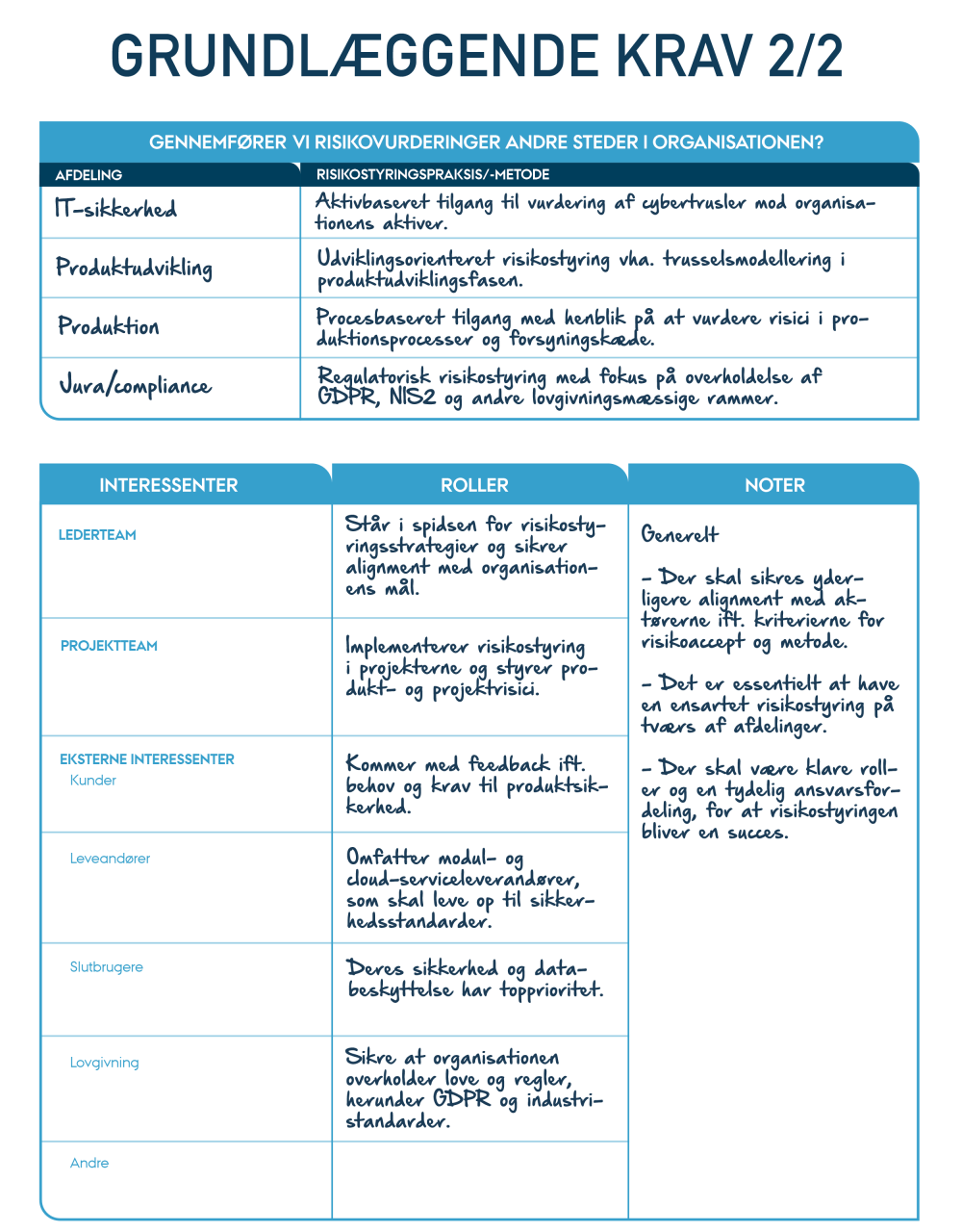

Der er flere ting, der skal overvejes ved etablering af konteksten – fx vurderingens omfang, hvem der skal inddrages, hvilken metode der skal anvendes osv. De viste arbejdsark sammenfatter de vigtigste aspekter, mens afsnittene nedenfor beskriver hvert af aspekterne mere udførligt og med et eksempel.

Kontekstetableringen består grundlæggende af følgende:

-

- Grundlæggende krav

Læg ud med at bestemme omfanget af risikostyringsprocessen. Her bestemmer I, hvilket (produkt eller system) I vil vurdere, og hvad formålet med vurderingen er. Få også afklaret, hvem der skal inddrages i processen, så både interne og eksterne interessenter får mulighed for at bidrage. - Metodik

Vælg derefter hvilken fremgangsmåde, I vil bruge til at vurdere en risiko, og vurder risikoens konsekvens og sandsynlighed. Ud fra disse to værdier skal I diskutere, hvad jeres overordnede risikoniveau skal være, dvs. hvad der anses for acceptabelt for organisationen. - Trusselsaktører

Til sidst skal I kortlægge jeres vigtigste trusselsaktører og diskutere, hvilken skade de kan forvolde på jeres organisation/system.

- Grundlæggende krav

Praktiske oplysninger

Kontekstetablering afholdes typisk som en workshop – enten som en selvstændig workshop eller som en del af risikostyringsworkshoppen. Det anbefales at inddrage en bred vifte af deltagere i processen, herunder ledelse og tekniske medarbejdere. Afsæt en time til at gennemføre kontekstetableringen.

Det anbefales at bruge papir/whiteboard fremfor computer under diskussionen, så alle deltagere har mulighed for at komme med input.

Grundlæggende krav

Inden I går i gang med risikovurderingen, er det vigtigt at definere omfanget og formålet med det arbejde, der skal udføres. Start med at afklare formålet med vurderingen, og hvad I ønsker at opnå. I kan gennemføre en risikovurdering pga. lovkrav, eller fordi I vil have kortlagt eventuelle sårbarheder og trusler mod et produkt, vurderet en tjenestes driftsmæssige pålidelighed, eller have udarbejdet en plan for at håndtere og afhjælpe risici. For at gøre dette, kan I bruge arbejdsarkene Grundlæggende krav.

"Grundlæggende krav 1-2" af CyPro under licens CC BY-SA 4.0

Trin-for-trin vejledning

Tag følgende med i jeres overvejelser, når I skal afgrænse omfanget af vurderingen:

- Bestem hvilke produkter, systemer eller tjenester, der skal være omfattet af vurderingen samt relaterede komponenter og brugere.

- Identificer virksomhedens vigtigste forretningsmål og beslut, hvordan vurderingen skal afpasses efter disse mål.

- Beslut hvad formålet med vurderingen skal være.

- Find ud af, hvad der findes af lovkrav på det område, som vurderingen omfatter, fx EU’s databeskyttelsesforordning (GDPR), NIS2, Cyber Resilience Act (CRA), osv.

- Find ud af, hvem der skal inddrages i processen.

Det er vigtigt at inddrage de relevante aktører i processen, da deres input er vigtigt for kortlægningen af aktiver og trusler og for at vurdere risikoen.

Beslut, hvilke aktører der skal inddrages i processen og hvordan, uanset om det er interne aktører, fx medarbejdere eller ledelse, eller om det er eksterne, fx kunder eller investorer. Vi anbefaler, at den gruppe af aktører, der udfører selve risikovurderingen, sammensættes af både ledere og tekniske medarbejdere. Det gør processen lettere i de næste trin, hvor både forretningsmæssige og tekniske aktiver skal kortlægges og analyseres.

Der er måske ikke behov for, at alle aktører er med under hele forløbet. Det anbefales fra starten at tage stilling til, hvilken del af processen hver enkelt deltager skal bidrage til. Afstem også de enkelte aktørers ansvar ud fra deres rolle og viden.

Find yderligere inspiration i eksemplet med IoT-dørlåsen nedenfor.

Udbytte

Ved hjælp af arbejdsarket Grundlæggende krav har I nu fået et overblik over det system eller produkt, I vil risikovurdere, hvorfor I gør det, og hvem I skal inddrage i de næste trin i processen.

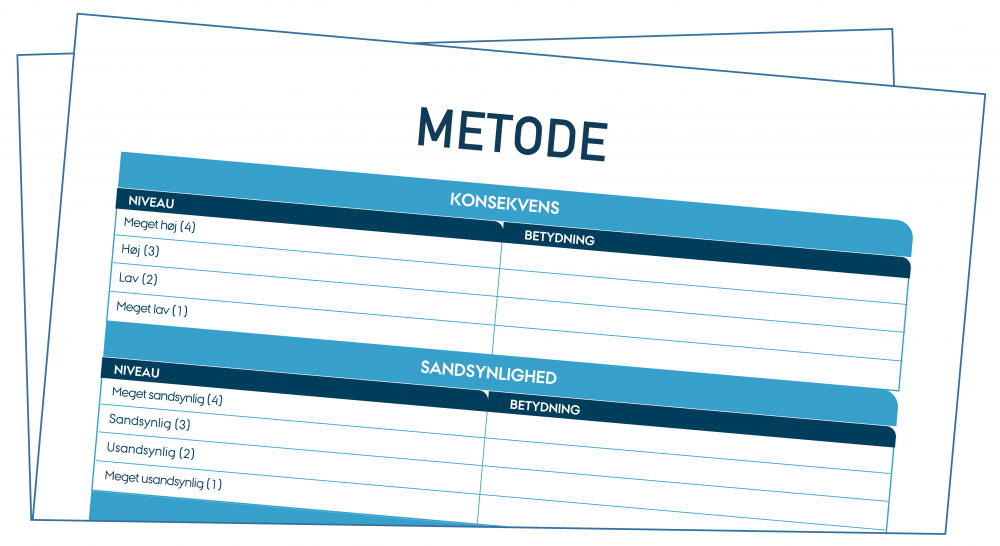

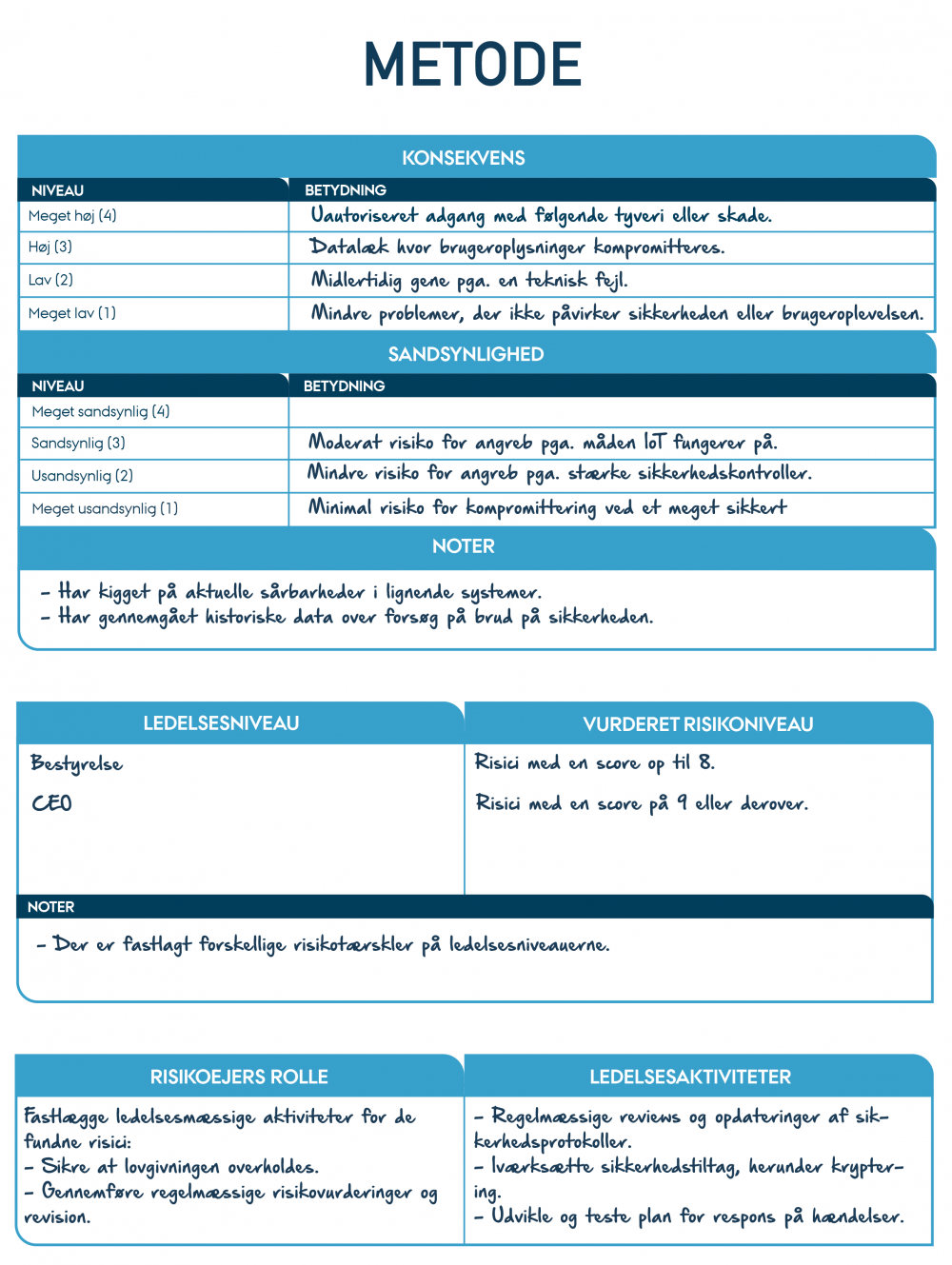

Metode

Et andet vigtigt skridt i den indledende fase af risikovurderingen er at vælge en tilgang, dvs. finde en risikovurderingsmetode, definere niveauer for konsekvens og sandsynlighed, samt niveauet af risikoaccept osv.

Der er flere måder at vurdere risikoen på, såsom den aktivbaserede tilgang, hvor man analyserer virksomhedens aktiver, eller den trusselsbaserede tilgang, hvor man evaluerer de forhold, der skaber risiko. Der er styrker og svagheder ved begge metoder, og valget af metode afhænger af, hvad I vil opnå, og af organisationens karakter. Sørg for, at den valgte metode stemmer overens med de øvrige tilgange til risikostyring i organisationen og at tilgangen opfylder eventuelle compliance eller juridiske krav, der blev identificeret i forbindelse med de grundlæggende krav.

"Metode" af CyPro under licens CC BY-SA 4.0

Trin-for-trin vejledning

- Begynd med at klarlægge, hvad konsekvens og sandsynlighed betyder for jer. Hvad betyder fx "lille sandsynlighed" eller "meget stor konsekvens". For eksempel kan "lille sandsynlighed" betyde, at en trussel måske opstår på et tidspunkt, men det er ikke sikkert. "Meget stor konsekvens" kan være et omfattende databrud eller et voldsomt økonomisk tab for virksomheden. I kan evt. tilføje et par noter vedr. den valgte tilgang under definitioner og betydning i arbejdsarket.

- Fastlæg derefter et niveau for jeres risikoaccept, der er det overordnede risikoniveau, I kan acceptere i en given periode. I skal senere bruge risikoacceptniveauet som udgangspunkt, når I skal evaluere resultatet af risikoanalysen, dvs. til at afgøre, om en risiko er acceptabel eller ej. Det bruges også til at afklare, hvilke aktiviteter der skal udføres under risikobehandlingen, og til at kontrollere, om den foreslåede risikobehandling er tilstrækkelig, eller om der er behov for yderligere tiltag.

- Risikoacceptniveauet beregnes ud fra en trussels konsekvens og sandsynlighed, dvs. hvilke konsekvenser det har for organisationen, hvis truslen opstår, og hvad sandsynligheden er for, at den opstår. Det er vigtigt at få fastlagt niveauerne for konsekvens og sandsynlighed og diskutere, hvad hvert niveau betyder for jeres organisation og forretningsmål.

- Til slut kan I beslutte, hvilke aktiviteter risikoejeren skal varetage.

Bemærk at der ofte allerede er iværksat en række foranstaltninger, som kan have indflydelse på konsekvens og sandsynlighed. Beslut hvordan eksisterende afhjælpende foranstaltninger skal medregnes, fx ved at indarbejde dem i forbindelse med risikovurdering eller risikobehandling.

Find yderligere inspiration i eksemplet med IoT-dørlåsen nedenfor.

Udbytte

Nu har I et overblik over metodeapparatet omkring risikovurdering, hvor kontekstetablering er et vigtigt led, før I kan gå videre.

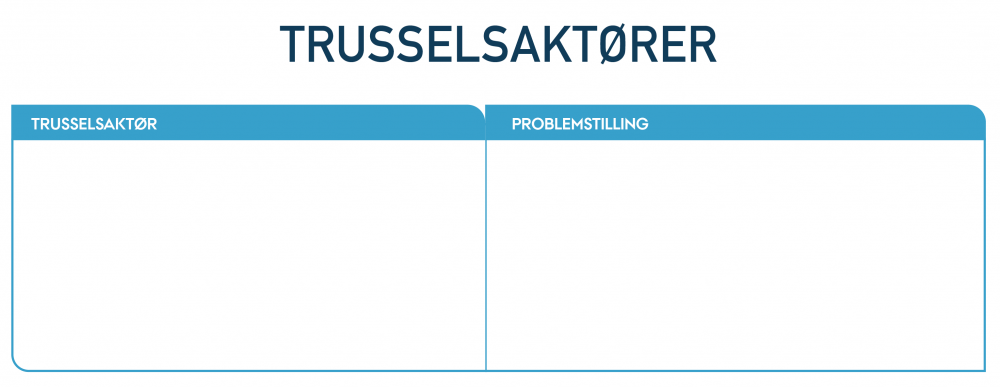

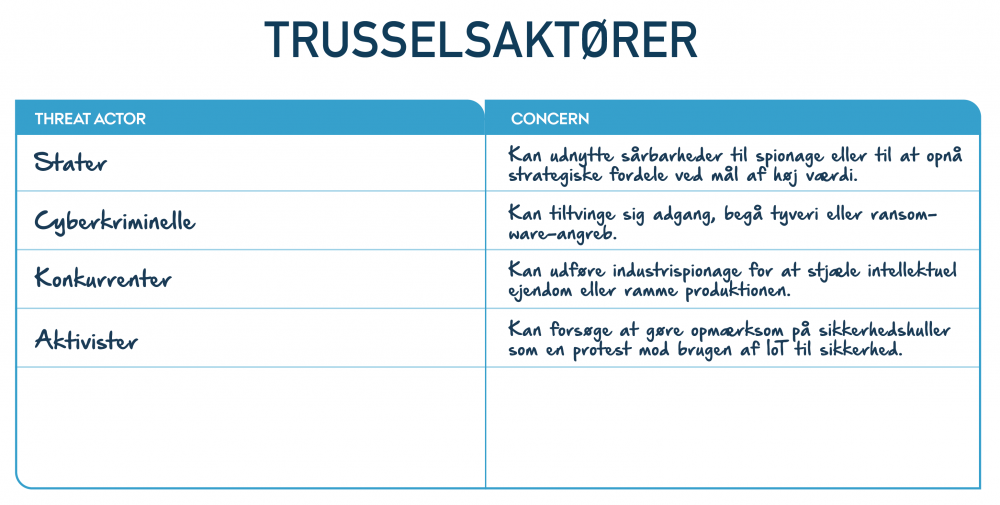

Trusselsaktører

Ved at kende sine trusselsaktører kan man bedre identificere trusler rettet mod virksomheden (og vurdere sandsynligheden).

En trusselsaktør kan være en person, en gruppe eller en enhed, der udfører ondsindede aktiviteter med det formål at skade en organisations it-sikkerhed og dens data. En af de mest almindelige trusselsaktører er cyberkriminelle. Deres mål er at opnå økonomisk gevinst ved at stjæle eller manipulere data og/eller følsomme oplysninger (såsom kreditkortoplysninger eller personlige oplysninger). De kan nå deres mål gennem for eksempel phishing-, ransomware- eller malware-angreb. Et andet eksempel er statsstøttede aktører, som er støttet af regeringer og udfører cyberspionage, sabotage eller andre offensive aktiviteter for at fremme deres nations interesser.

Se arbejdsarket Trusselsaktører nedenfor.

"Trusselsaktører" af CyPro under licens CC BY-SA 4.0

Trin-for-trin vejledning

- Lav en liste over de vigtigste aktører, I ser som en (potentiel) trussel mod en given applikation/system, og fremhæv de problemer, de hver især kan give.

Find yderligere inspiration i eksemplet med IoT-dørlåsen nedenfor.

Eksempel med en IoT-dørlås

Vi vil bruge et IoT-dørlåsesystem som et gennemgående eksempel gennem hele risikostyringen.

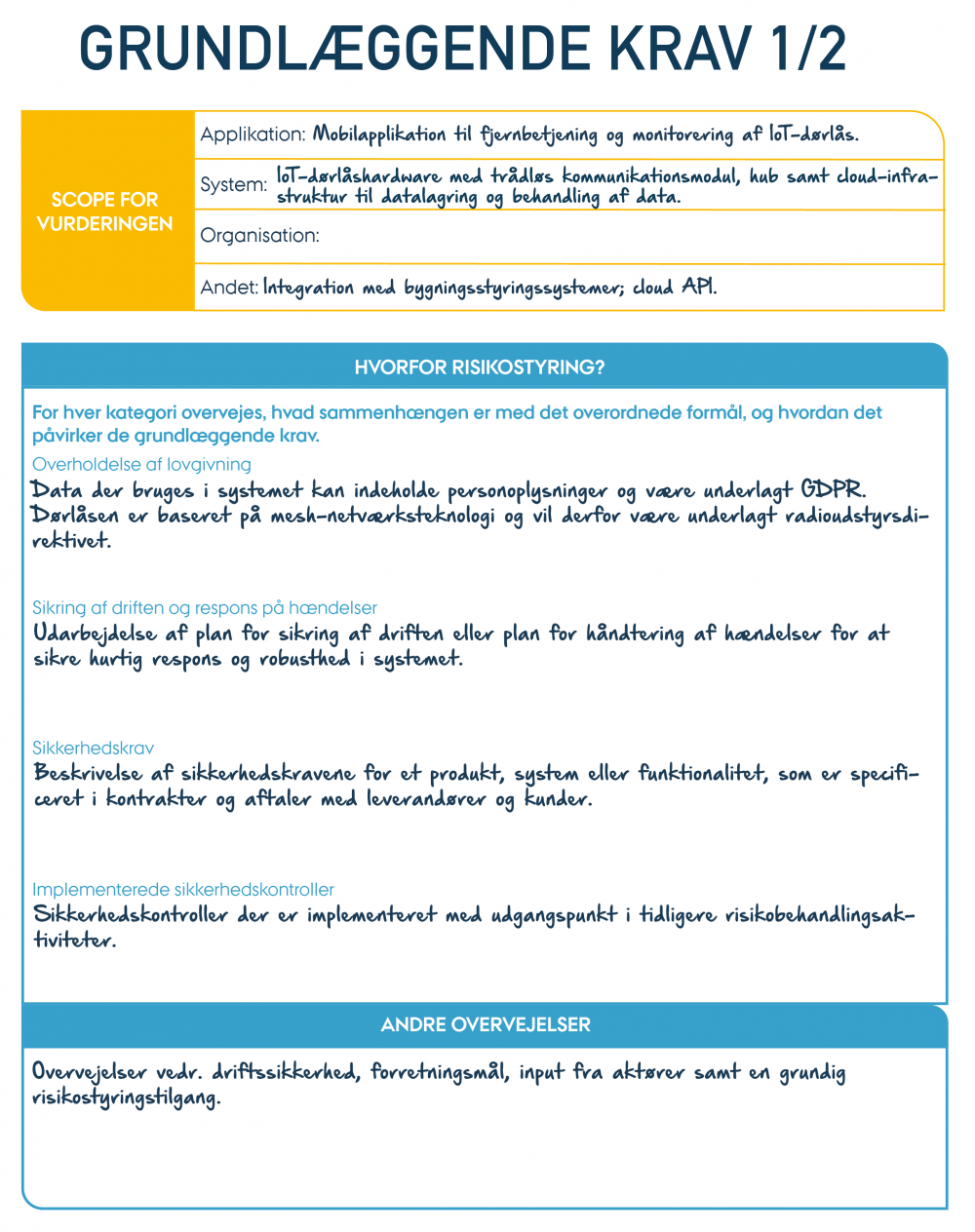

Grundlæggende krav

Start med at fastlægge omfanget af vurderingen hjælp af arbejdsarket "Grundlæggende krav".

Først bestemmes, hvilket system og hvilket applikation, der skal vurderes. Her omfatter det hardwaren til IoT-dørlåsen, det trådløse kommunikationsmodul og Zigbee-hubben samt cloud-infrastrukturen, der bruges til datalagring og -behandling. Mht. selve applikationen fokuserer vi på mobilappen, som bruges til fjernadgang og overvågning af IoT-dørlåsen. Desuden inkluderes øvrige integrationer som bygningsstyringssystemer og cloud-API'er for at skabe et grundigt overblik over systemets økosystem.

I feltet "Hvorfor laver vi risikostyring?" i arbejdsarket lægger vi ud med regulatoriske krav til håndtering af personoplysninger, herunder GDPR, samt Radioudstyrsdirektivet vedr. trådløse netværk og kravene i den kommende Cyber Resilience Act. Der lægges vægt på forretningskontinuitet, og at der er planer for håndtering af hændelser, for at sikre at systemet er modstandsdygtigt, og at der kan handles hurtigt i tilfælde af hændelser. Sikkerhedskravene har fokus på krypteringsprotokoller, brugergodkendelse og kontraktlige forpligtelser med leverandører og kunder. Eksisterende sikkerhedsforanstaltninger dokumenteres også, herunder foranstaltninger som adgangsbegrænsning og tidligere indsatser for at minimere risici.

Feltet "Andre overvejelser" i arbejdsarket omhandler driftssikkerhed, tilpasning til forretningsmål, interessenters perspektiver og behovet for en holistisk risikostyringsstrategi. Dette sikrer, at alle aspekter omkring IoT-dørlåsesystemet behandles grundigt, hvilket skaber et solidt grundlag for vurderingen.

"Eksempel på grundlæggendekrav 1/2 for IoT-dørlås" af CyPro under licens CC BY-SA 4.0

"Eksempel på grundlæggende krav 2/2 for IoT-dørlås" af CyPro under licens CC BY-SA 4.0

Metodik

Her etableres en klar og struktureret metode til at vurdere risiciene ved IoT-dørlåsesystemet. Først defineres niveauerne for konsekvens, hvor "meget høj" svarer til et omsætningstab på 5 % på grund af uautoriseret adgang, hvilket fører til retslige krav, produkttilbagekaldelser eller skade på omdømme, mens "meget lav" svarer til intet målbart omsætningstab i tilfælde af mindre systemfejl, der ikke påvirker sikkerheden.

Derefter findes niveauerne for sandsynlighed, der går fra "meget sandsynligt", hvor der tænkes på angreb, der allerede har fundet sted i virksomheden, til "meget usandsynligt", hvor der tænkes på mere teoretiske angreb, der aldrig er blevet rapporteret i IoT-implementeringer i den virkelige verden. For at gøre det så nøjagtigt som muligt, inddrages historiske data og sårbarheder i lignende systemer.

I forbindelse med risikostyringen identificeres en række ansvarsområder baseret på ledelsesniveauer. Bestyrelsen fører tilsyn med risici med en score på 9 eller derover, mens den administrerende direktør håndterer højere risici med scorer på op til 8. Vi udpeger en risikoejer, der skal sikre compliance, foretage regelmæssige vurderinger og planlægge aktiviteter for de identificerede risici. Disse aktiviteter omfatter regelmæssig gennemgang af sikkerhedsforanstaltninger, implementering af fx kryptering samt udvikling og test af planer for håndtering af hændelser. Denne metode sikrer, at der er en grundig og proaktiv tilgang til håndtering af risici og sikring af systemet.

"Eksempel hvor metoden er anvendt på IoT-dørlås" af CyPro under licens CC BY-SA 4.0

Trusselsaktører

Her kortlægges potentielle trusselsaktører og de problemer, de kan forårsage, så det bliver nemmere at forstå risiciene ift. IoT-dørlåsesystemet.

Her skal nævnes nationalstater, som udnytter systemsårbarheder til spionage eller til at opnå strategiske fordele, især mod mål af høj værdi.

Dernæst udgør cyberkriminelle en betydelig trussel, da de angriber IoT-dørlåse for at få (uautoriseret) adgang, begå tyveri eller ransomware-angreb, hvilket bringer brugeroplysninger og -sikkerhed i fare.

Det gælder også konkurrenter, der udfører industrispionage for at stjæle intellektuel ejendom eller afbryde de tjenester, der leveres af IoT-systemet.

Sidst men ikke mindst er der aktivister, der bruger sikkerhedssårbarheder som en del af deres aktivisme mod afhængigheden af IoT-enheder til sikkerhedsformål.

Ved at kortlægge trusselsaktører og deres motiver får vi værdifuld indsigt i potentielle risici og kan iværksætte målrettede tiltag for effektivt at afhjælpe dem.

"Eksempel på trusselsaktører ved IoT-dørlåsesystem" af CyPro under licens CC BY-SA 4.0

Udbytte

Nu har I fået en fælles forståelse af processens omfang, kontekst og formål. Desuden har I fået et overblik over potentielle trusselsaktører, som skal tænkes ind i risikovurderingen.

Ekspertens råd

En risikovurdering giver et øjebliksbillede af risiciene på et givent tidspunkt. Tingene ændrer sig hele tiden, så det anbefales at gennemføre en risikovurdering mindst en gang om året eller hvert andet år. I bør også overveje at foretage en risikovurdering i forbindelse med større ændringer, eller inden I indfører nye processer, funktionalitet eller aktiviteter.

Næste skridt

Kontekstetablering er det første skridt i risikostyringsprocessen. Næste skridt er at udarbejde en model over det system, der skal vurderes. Det er beskrevet mere udførligt i modulet Systemmodellering.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under Creative Commons.

CyPro

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.