16. februar 2024

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet - kort fortalt

Når I har kortlagt aktiverne i systemet, er det næste skridt at gennemføre en grundig analyse af, hvilke konsekvenser det ville have for aktiverne, hvis de blev kompromitteret.

Formålet med analysen af aktiver

Hvis en virksomhed bliver udsat for et cyberangreb, kan det have forskellige konsekvenser afhængig af angrebets karakter, og hvad der er berørt. Der kan også være andre hændelser, der kan påvirke virksomhedens aktiver på forskellig vis, selvom de ikke kan klassificeres som egentlige cyberangreb. Formålet med konsekvensanalysen af aktiver er at foretage en systematisk gennemgang af aktiverne for at vurdere konsekvenserne af forskellige cyberhændelser.

"Asset identification and analysis" af CyPro under licens CC BY-NC-ND

Praktiske oplysninger

I kan analysere konsekvenserne på en workshop ved at bruge samme metode, som da I kortlagde aktiverne i systemet. Som navnet antyder, er der flere analyseopgaver i denne fase end tidligere, hvilket måske giver anledning til spørgsmål, der skal afklares uden for eller efter workshoppen, for eksempel ved at rådføre sig med aktører, der ikke deltager i workshoppen.

Ideelt set bør analysen starte med en workshop, hvor det afklares, hvad der kan analyseres med det samme, og hvad der skal undersøges nærmere efter workshoppen. Dernæst kan hver deltager foretage yderligere undersøgelser efter behov, hvorefter gruppen mødes igen for at udføre den endelige analyse.

Deltagerne i analysen af aktiver bør primært være personer med forretningsforståelse, da de bedst kan vurdere de forretningsmæssige konsekvenser. Personer med teknisk baggrund kan dog også bidrage – især med viden om, hvordan aktiverne interagerer, fx hvordan et kompromitteret aktiv kan være en adgangsvej til andre aktiver i systemet. Derfor er det en fordel at inddrage personer med forretningsmæssig og teknisk forståelse.

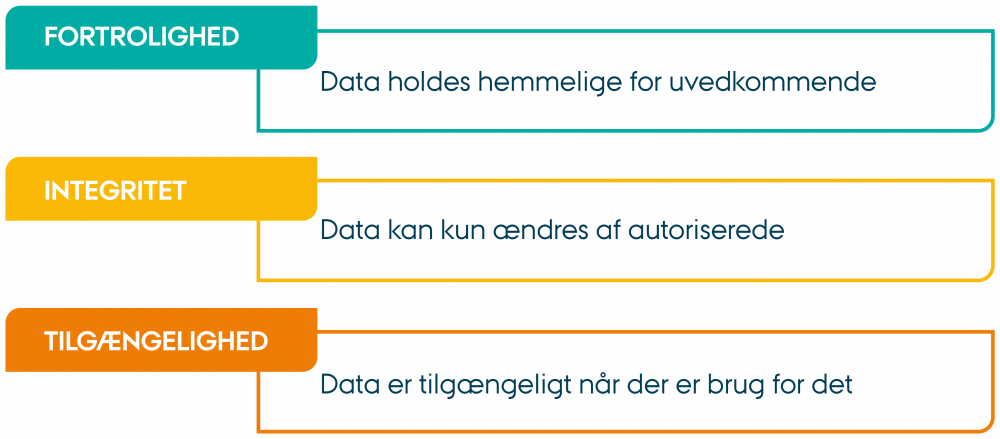

Anvendelse af CIA-modellen

Mange tror fejlagtigt, at cybersikkerhed udelukkende handler om at sikre, at data forbliver fortrolige og beskyttet mod uautoriseret adgang. Cyberangreb kan have andre konsekvenser, og i forbindelse med IoT-systemer kan konsekvenserne ofte være alvorligere end et datalæk. Inden for it-sikkerhed anvendes CIA-modellen til at håndtere disse udfordringer. CIA står for: Confidentiality (fortrolighed), Integrity (integritet) og Availability (tilgængelighed).

"Fortrolighed, integritet og tilgængelighed" af CyPro under licens CC BY-SA 4.0

Ud fra de tre elementer i modellen kan I gennemgå den mulige konsekvens af et cyberangreb. Som nævnt under Kortlægning af aktiver giver det mening inden for cybersikkerhed at anskue aktiver som data. Hvis der er brugt en bredere definition af aktiver, fx hvis I også har medregnet fysiske genstande, kan I overveje, hvad der vil ske, hvis aktivet bliver stjålet eller beskadiget.

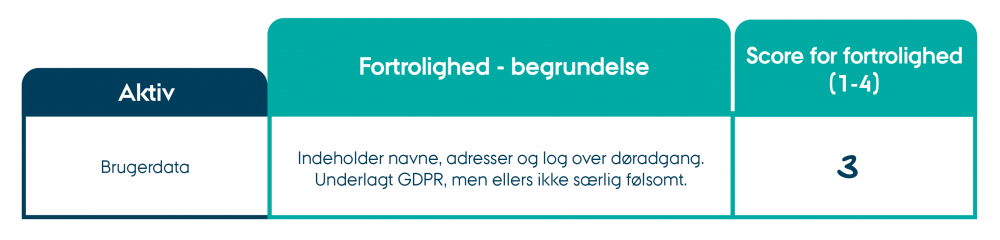

For hvert af de tre elementer i modellen vurderes kritikaliteten, hvis et aktiv kompromitteres. Anvend den skala, der er beskrevet i Kontekstetablering. Begynd med at overveje det værst tænkeligt scenarie, og tilpas derefter vurderingen, så I får et mere realistisk scenarie. Et værst tænkeligt scenarie kunne fx være et brud på fortroligheden i kundedata, så man mister kundernes tillid – og måske endda mister kunderne, hvilket vil have meget alvorlige konsekvenser. Omvendt vil et mindre datalæk sandsynligvis ikke betyde så meget for ret mange kunder, og konsekvensen vil derfor være mindre.

Skalerbarheden af et potentielt angreb bør også inddrages i vurderingen. Hvor mange IoT-enheder vil blive påvirket/skal påvirkes, før det bliver et problem? Når det gælder sensorer kan enkeltstående datapunkter ofte udelades, da der kan være naturligt forekommende fejl og afvigelser, som under alle omstændigheder bør udelades.

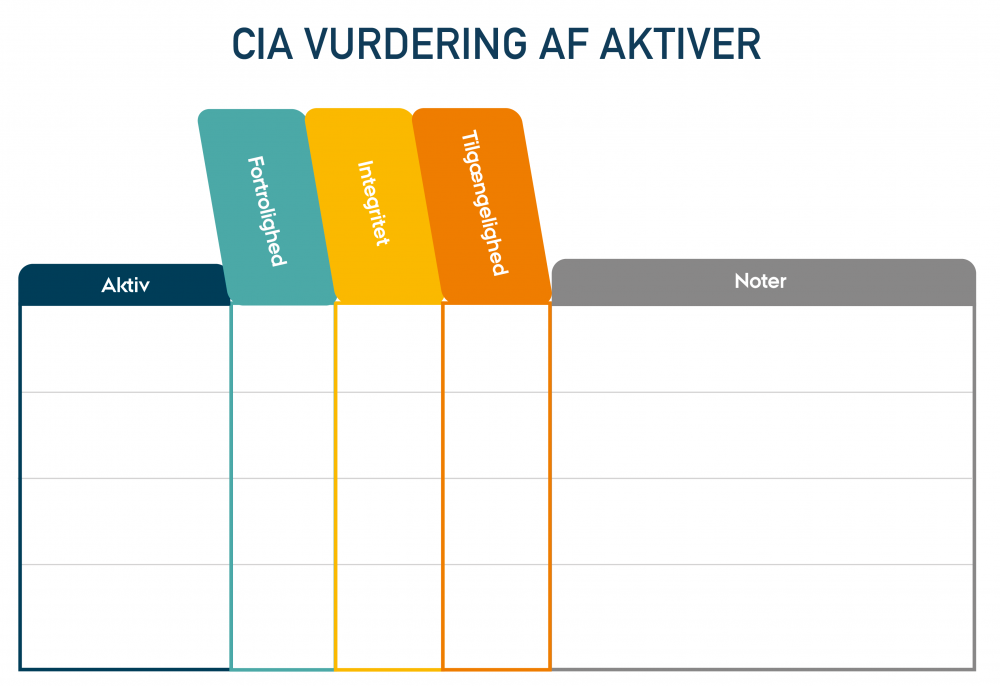

"Analyse af aktiver ved hjælp af CIA-modellen" af CyPro under licens CC BY-SA 4.0

Analyse af aktiver ved hjælp af CIA-modellen

Printvenlig version i stort format

Analyse af aktiver ved hjælp af CIA-modellen

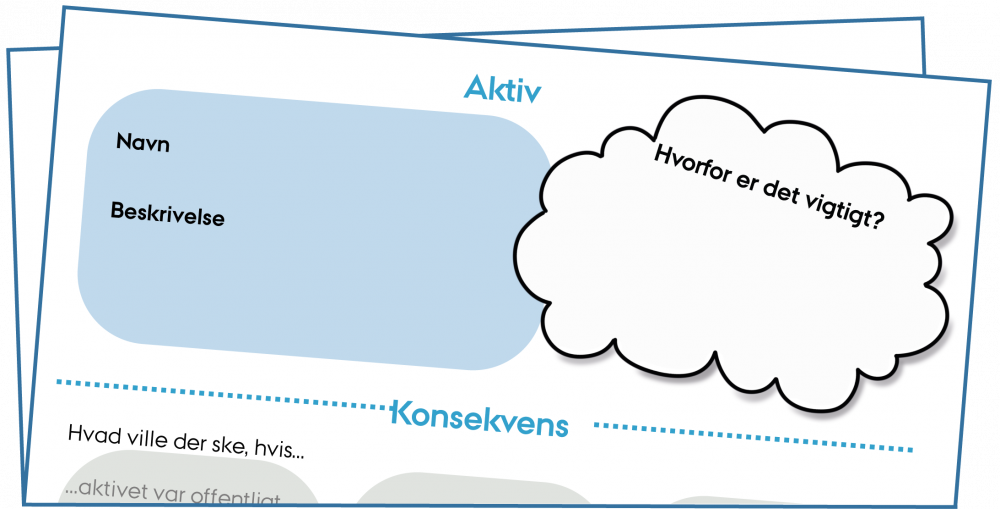

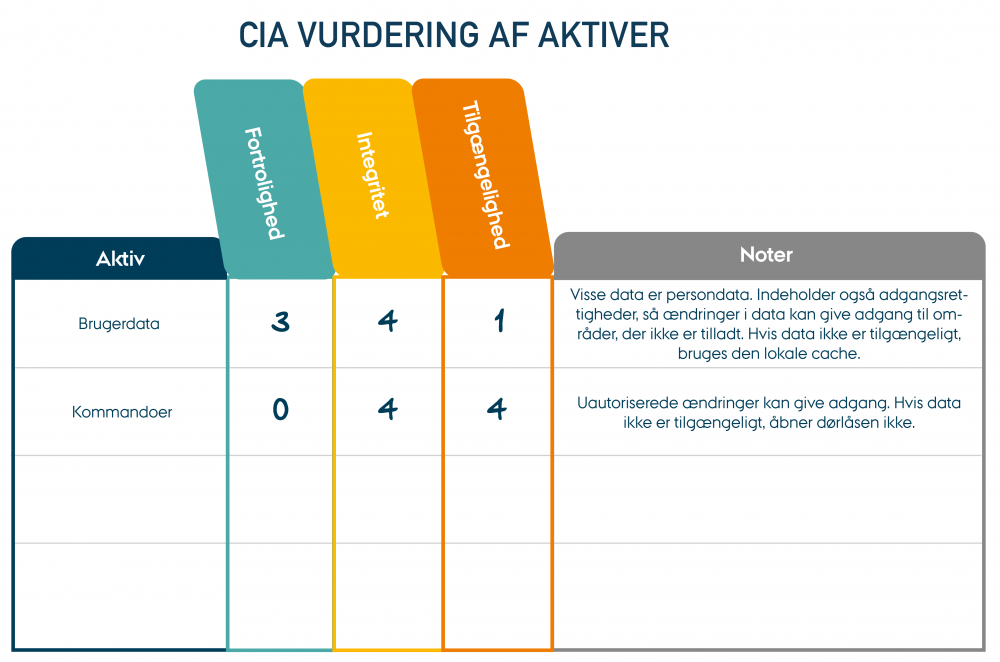

Når I er blevet rutinerede i at gennemføre vurderinger, er det nemt at skabe et overblik med en tabel som i værktøjet Analyse af aktiver ved hjælp af CIA-modellen (CIA Asset Assessment tool). Til en start kan det være en fordel at analysere hvert aktiv separat. Værktøjet Analyse af aktiver (Asset analysis) kan give yderligere støtte til at vurdere aktiverne enkeltvis ved hjælp af de understøttende spørgsmål til C, I og A.

"Analyse af aktiver" by CyPro under licence CC BY-SA 4.0

Analyse af konsekvenser

Udskriftsvenlig version i stort format

Trin-for-trin guide

"Asset identification and analysis - step by step" af CyPro under licens CC BY-NC-ND

Aktiverne i virksomheden kan analyseres ved hjælp af CIA-modellen.

- Gennemgå de kortlagte aktiver

Brug listen over aktiver fra tidligere, og analysér hvert aktiv enkeltvis. - Identificer det værst tænkelige scenarie

Begynd med at overveje, hvad der ville være det værst tænkelige scenarie, hvis aktivets fortrolighed, integritet og tilgængelighed blev kompromitteret.

Det kan være en god idé at printe værktøjet Analyse af aktiver ved hjælp af CIA-modellen til brug under workshoppen – evt. med støtte fra Konsekvensanalyse for et aktiv. - Tilpas konsekvensen

Brug resultaterne fra tidligere og juster dem til noget mere realistisk.

Når I har gennemgået nogle af aktiverne, kan I sammenligne vurderingerne for forskellige aktiver for at sikre et ensartet resultat.

I de følgende afsnit beskrives de tre elementer i CIA-modellen (Fortrolighed, Integritet og Tilgængelighed) mere i dybden, og vi bruger et IoT-dørlåsesystem som eksempel.

Anvendelse af CIA-modellen på et IoT-dørlåsesystem

Fortrolighed

De fleste forstår, hvor vigtigt det er at beskytte aktivers fortrolighed, og derfor har fortrolighed høj prioritet i mange sikkerhedsforanstaltninger. Visse aktiver som fx personlige oplysninger, der er underlagt GDPR, eller forretningshemmeligheder, kræver naturligvis beskyttelse af fortroligheden. Det er dog ikke altid helt indlysende, hvor vigtigt fortrolighed er for alle aktiver. Men når data kombineres med andre oplysninger, kan det blive problematisk. Inden for IoT kan sensordata blive til personlige data, når de kombineres med andre data. Derudover kan visse oplysninger afsløre forhold omkring en virksomheds drift. For eksempel kan data om vand- eller elforbrug afsløre noget om virksomhedens aktivitetsniveau, hvilket kan påvirke aktiekurserne. Desuden er det afgørende at beskytte fortroligheden af aktiver, der bruges til at få adgang til andre systemer eller aktiver, såsom adgangskoder og kryptografiske nøgler.

Det er dog ikke alle data i et IoT-system, der kræver beskyttelse af fortrolighed. Mange af de (ubehandlede) sensordata er ikke særlig interessante, så det er kun de aggregerede rapporter eller data, der skal beskyttes. Tilsvarende kræver kommandoer, der styrer en fysisk maskine, ofte heller ikke fortrolighed, da resultatet (dvs. indholdet) af kommandoen ofte kan udledes af, hvad maskinen gør.

"Eksempel på IoT-dørlås: Vurdering af aktiver ift. fortrolighed" af CyPro under licens CC BY-SA 4.0

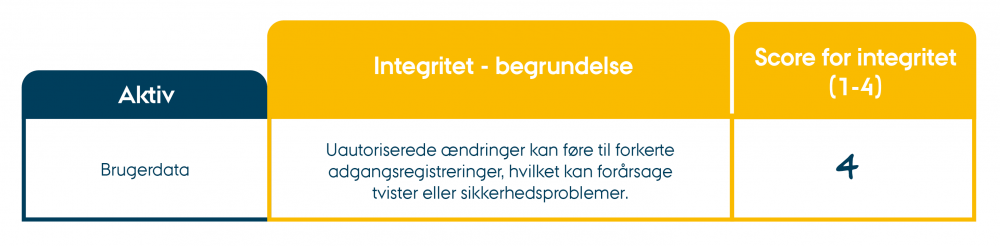

Integritet

Ved IoT-systemer er det ofte vigtigt at beskytte integriteten af de data, der behandles. Selv om dataene ikke er kritiske ift. fortrolighed, kan uautoriserede ændringer føre til, at den fysiske komponent gør noget uventet, eller at der er unøjagtigheder i de data, der danner grundlag for beslutninger, hvilket i sidste ende kan resultere i forkerte beslutninger.

Når data bruges til at styre en maskine, er det afgørende, at maskinen fungerer korrekt og ikke fx pludselig starter under en vedligeholdelsesproces. Mange producenter er allerede opmærksomme på dette, og der findes også lovgivning på området. Derfor er det almindeligt med en række fysiske foranstaltninger, der skal forhindre personskade og lignende hændelser. En kompromittering af integriteten vil derfor ofte "kun" resultere i forringet systemeffektivitet eller økonomisk tab.

Når man indsamler data fra flere sensorer, er det vigtigt at være opmærksom på, at dataene potentielt kan manipuleres, før de kommer ind i systemet. For eksempel kan en angriber (forudsat vedkommende har fysisk adgang) blæse varm eller kold luft på et termometer og derved ændre den målte værdi uden at ændre på dataene. Generelt er det udfordrende at sikre enheder fuldt ud, når angriberen har fysisk adgang, så det kan være en fordel at iværksætte sikkerhedsforanstaltninger på backend.

"Eksempel med IoT-dørlås: Vurdering af aktiv ift. integritet" af CyPro under licens CC BY-SA 4.0

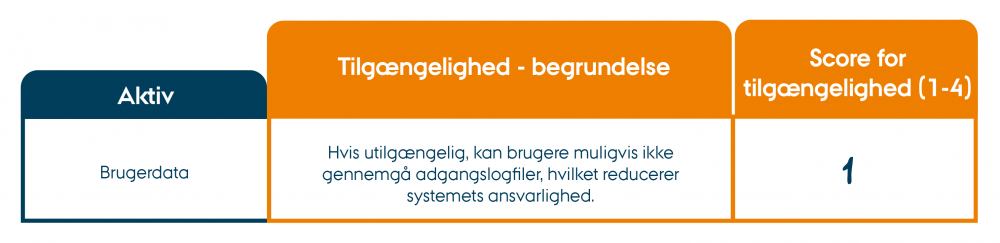

Tilgængelighed

Det kan være svært at vurdere konsekvenserne af en kompromittering af tilgængeligheden. I nogle systemer er data tidskritiske, og eventuelle forstyrrelser i den kontinuerlige strøm af data vil få en maskine til at stoppe. Her vil det være relativt nemt at vurdere konsekvensen af kompromittering af tilgængeligheden. I de fleste andre systemer bruges data dog med regelmæssige mellemrum, og der findes forskellige buffermekanismer, der forhindrer funktionsfejl, hvis internetforbindelsen afbrydes i en kort periode.

Tidspunktet for, hvornår tilgængeligheden bliver kompromitteret, kan også have indflydelse på konsekvenserne. Hvis fx data fra et sæt sensorer indsamles løbende men sendes i en ugentlig rapport, kan enhederne være utilgængelige det meste af tiden, uden at det giver problemer, når blot de bliver tilgængelige, når dataene skal bruges.

Derfor kan det være svært at give en score fra 1 til 4. I stedet kan man notere tidspunktet og varigheden af den formodede utilgængelighed af dataene.

"IoT-dørlås eksempel: Vurdering af aktiv ift. tilgængelighed" af CyPro under licens CC BY-SA 4.0

Vurderingen af hvert aktiv i systemet kan udarbejdes i CIA-værktøjet Vurdering af aktiver Asset Assessment Tool, inkl. kommentarer, som vist nedenfor.

"Eksempel på IoT-dørlås: CIA-baseret konsekvensanalyse" af CyPro under licens CC BY-SA 4.0

Udbytte

Resultatet af denne analyse er en liste over vigtige systemaktiver, der nu er suppleret med en vurdering af deres reelle betydning. Denne proces giver ofte anledning til flere spørgsmål såsom: "Hvilke foranstaltninger er der truffet for at beskytte xx?" Når I skal i gang med at analysere trusler, kan I bruge denne analyse til at udpege de aktiver, der sandsynligvis vil blive påvirket af en trussel, og hvor kritisk det er.

Ekspertens råd

For at få skabt sammenhæng i vurderingerne er det vigtigt, at det ikke er en enkelt person, der analyserer et aktiv. Det er vigtigt at inddrage flere personer og opnå konsensus gennem afstemning, diskussioner eller på anden vis. Hvilken metode der anvendes afhænger af virksomhedens kultur og tillidsniveau, da åbne diskussioner kræver høj tillid blandt deltagerne, mens hemmelig afstemning ikke stiller de samme krav til kulturen.

Det er også en god idé at sammenligne vurderinger og fastslå sammenhængen mellem dem. For eksempel: "Vi mener, at X har en score på 4, hvilket gør den værre end Y, der har en score på 3. Giver det mening?" I kan begynde at sammenligne vurderinger, når I har lavet nogle stykker. Vær dog forberedt på, at det kan være nødvendigt at vende tilbage til vurderingerne og tilpasse dem, hvis de viser sig at være enten for optimistiske eller pessimistiske.

Næste skridt

Når I har analyseret konsekvenserne af en hændelse, er næste skridt at undersøge, hvilke hændelser og trusler I kan blive udsat for. Dette er beskrevet mere detaljeret i Kortlægning af trusler.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under Creative Commons.

CyPro

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.