2. juni 2023

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet helt kort

Internet of Things (IoT) henviser til fysiske enheder (f.eks. køretøjer, bygninger og andre objekter) som er udstyret med sensorer, software og er forbundet via netværksforbindelser, der gør det mu-ligt for enhederne at opsamle og udveksle data. Med den hastige vækst i antallet af IoT-enheder, øges også mængden af risici og sårbarheder i forbindelse med disse enheder. For at imødegå truslerne er det vigtigt at etablere grundlæggende sikkerhedsforanstaltninger, som kan beskytte enhederne mod cyberangreb og uautoriseret adgang. I dette modul præsenteres hovedelemen-terne i grundlæggende IoT-sikkerhed, og der gives eksempler på bedste praksis ift. at sikre sine IoT-enheder.

Grundlæggende IoT-sikkerhed

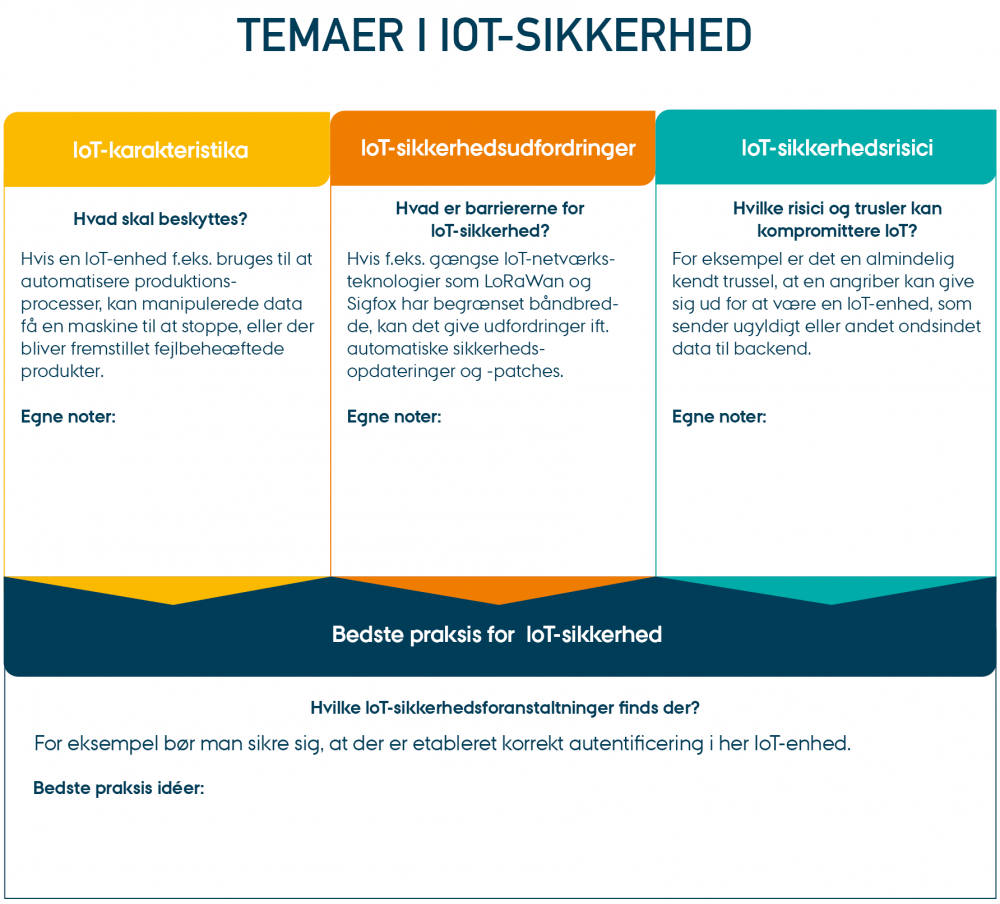

For at få en dybere forståelse af grundlæggende IoT-sikkerhed, er det vigtigt at have en forståel-se af disse fire temaer: IoT-delelementer, IoT sikkerhedsudfordringer, IoT sikkerhedsrisici samt bedste praksis for IoT-sikkerhed.

“Temaer i IoT-sikkerhed” af CyPro under licens CC BY-SA 4.0

Temaer i IoT-sikkerhed

Printvenlig version af værktøjet for alle 4 byggesten i stort format

IoT-Karakteristika

Internet of Things (IoT) har som regel følgende karakteristika:

Opkoblede enheder: IoT betyder, at fysiske objekter som f.eks. sensorer, aktuatorer og andet udstyr er koblet på internettet og kan kommunikere med hinanden og med andre systemer.

Netværks-konnektivitet: For at enheder kan indgå i IoT, skal de være forbundet til et netværk, så de kan kommunikere med hinanden og med andre systemer. Det kan være via trådløse teknologier såsom WiFi eller Bluetooth, kablede teknologier som f.eks. Ethernet, eller mobile netværk.

Dataopsamling af -analyse: IoT-enheder opsamler og overfører store mængder data, som kan bruges til at skabe indsigt og tage beslutninger. Der kan f.eks. anvendes analyseværktøjer og teknikker som maskinlæring eller datamining til at behandle og analysere data.

Kontrol og automatisering: IoT-systemer kan bruges til kontrol- og automatiseringsprocesser, hvor f.eks. indstillingen på en opkoblet enhed kan justeres, eller der kan udløses en bestemt handling på baggrund af den data, som enheden har opsamlet.

IoT-sikkerhedsudfordringer

Brugen og udbredelsen af Internet of Things (IoT) indebærer en række sikkerhedsudfordringer, herunder:

Manglende sikkerhedsforanstaltninger: Mange IoT-enheder er ikke udviklet med tanke på sikkerhed og har ikke indbyggede sikkerhedsfunktioner såsom stærk autentificering eller kryptering. Det gør det nemt for angribere at få adgang til enhederne og udnytte dem.

Dårligt netværksdesign: Mange IoT-netværk er ikke udviklet med tanke på sikkerhed, og der er ikke implementeret tilstrækkelige foranstaltninger til at imødegå angreb. Det kan gøre det nemt for angribere at få adgang til netværket og kompromittere enheder i netværket.

Utilstrækkelige opdateringer og patches: Mange IoT-enheder modtager ikke regelmæssige opdateringer og patches, der skal fikse sårbarheder. Sårbarheder kan derfor udnyttes af angribere til at få adgang til enhederne.

Manglende viden hos brugerne: Mange brugere er ikke klar over, at der er sikkerhedsrisici forbundet med IoT-enheder og tager måske ikke nok forholdsregler for at beskytte enhederne. Det kan gøre det nemt for angribere at udnytte enhederne.

Utilstrækkelig regulering: Ofte mangler der regler og standarder i IoT-industrien, hvilket kan gøre det udfordrende at sikre og administrere IoT-enheder ordentligt.

IoT-sikkerhedsrisici

Der er adskillige sikkerhedsrisici forbundet med Internet of Things (IoT), herunder:

Uautoriseret adgang: Angribere kan få uautoriseret adgang til IoT-enheder – enten ved at udnytte sårbarheder i selve enheden eller ved at tiltvinge sig adgang til det netværk, som enheden er forbundet til. Når først angribere har adgang, kan de udnytte enheden til egen fordel ved f.eks. at igangsætte angreb på andre enheder eller systemer. En måde at tiltvinge sig adgang til IoT-enheder kaldes spoofing, som betyder, at en angriber giver sig ud for at være en legitim enhed eller bruger, hvorefter hackeren kan få adgang til følsomt data eller afbryde produktionen. Hackeren kan f.eks. misbruge den spoofede enhed til at få adgang til et netværk eller et system eller til at narre andre brugere til at afgive følsomme oplysninger.

Datalæk: IoT-enheder indsamler og overfører ofte store mængder data, og hvis denne data ikke er tilstrækkeligt sikret, kan den blive opsnappet og stjålet af angribere. Det kan resultere i datalæk, hvor følsomme oplysninger bliver offentliggjort – herunder personoplysninger eller finansielle oplysninger.

Fysisk skade: I nogle tilfælde kan angribere misbruge IoT-enheder til at forårsage fysisk skade – f.eks. ved at manipulere med indstillingerne på opkoblede termostater eller sikkerhedssystemer. Dette kan udgøre en alvorlig risiko for mennesker og ejendom.

Krænkelse af privatlivet: IoT-enheder kan indsamle og overføre store mængder personlige oplysninger. Hvis disse oplysninger ikke er tilstrækkeligt beskyttet, kan angribere få adgang til dem og misbruge dem med onde hensigter. Dette kan føre til krænkelser af privatlivet og kan være brud på reglerne for beskyttelse af persondata.

Generelt kan der være betydelige sikkerhedsrisici forbundet med at anvende IoT-enheder. Det er derfor vigtigt, at både enkeltpersoner og virksomheder iværksætter tiltag for at beskytte både dem selv og deres enheder mod disse trusler.

Bedste praksis for IoT-sikkerhed

Brugere og producenter af IoT-enheder bør følge nedenstående bedste praksis for at højne sikkerheden og undgå sårbarheder i enhederne:

Til brugere af IoT enheder

Disse bedste praksisser til at højne IoT-sikkerheden gælder for brugere af IoT enheder:

- Brug stærke og unikke passwords: Brug stærke passwords, som er svære at regne ud, og undgå at bruge personlige oplysninger som f.eks. navn eller fødselsdato.

- Hold software og firmware opdateret: Sørg for regelmæssigt at opdatere software og firmware på jeres IoT-enheder for at sikre, at I har de nyeste, sikkerhedspatches og -funktioner.

- Slå to-faktorgodkendelse til: Aktiver to-faktorgodkendelse (2FA) for at tilføre et ekstra lag af sikkerhed til enheden. Dette kan gøre på mange måder, bl.a. ved at bruge en kode, der sendes til jeres telefon eller e-mail.

- Brug et sikkert netværk: Brug et sikkert krypteret netværk til jeres IoT-enheder. Undgå at bruge offentlige WiFi-netværk, da de generelt er mindre sikre.

- Beskyt enheden mod fysiske angreb: Fysiske angreb på IoT-enheder kan være lige så skadelige som digitale angreb. Beskyt jeres enheder ved at anbringe dem et sikkert sted og brug fysiske sikkerhedsforanstaltninger som låse og manipulationssikrede forseglinger.

- Følg producentens anbefalinger: Følg producentens anbefalinger for at sikre jeres enhed. Det kan f.eks. betyde, at I skal slå unødvendige funktioner fra, bruge specielle indstillinger eller bruge visse typer sikkerhedssoftware.

- Træn jer selv: Hold jer opdateret om de seneste IoT-sikkerhedstrusler og bedste praksis. Det kan gøre det nemmere for jer at finde sårbarheder og iværksætte tiltag til at beskytte jer selv og jeres enheder.

Ved at følge disse bedste praksisser, kan brugere være med til at højne sikkerheden i deres IoT-enheder og beskytte dem mod uautoriseret adgang og andre sikkerhedstrusler

Til producenter af IoT enheder

Disse bedste praksisser til at højne IoT-sikkerheden gælder for producenter af IoT enheder:

- Tænk sikkerhed ind i udviklingsprocessen: Byg sikkerheden ind i udviklingen af enheden fra starten. Det kan bl.a. gøres ved at bruge sikre kommunikationsprotokoller, implementere kryptering eller bruge hardware-baserede sikkerhedsløsninger.

- Følg sikre udviklingspraksisser: Følg sikre udviklingspraksisser, når I bygger og tester enheden – f.eks. sikker kodning, sikkerhedsreviews og test, samt brug af industristandarder og guidelines.

- Sørg for at enheden har sikre standardindstillinger: Brug sikre standardindstillinger på enheden og giv tydelige instrukser i, hvordan brugeren skal ændre dem, hvis det bliver nødvendigt. Det kan f.eks. gøres ved at bruge stærke enhedsspecifikke passwords og ved at slå unødvendige funktioner fra.

- Giv vejledning i sikker brug: Vejled brugerne i, hvordan de bruger enheden på en sikker måde, og giv anbefalinger til, hvordan de genererer stærke passwords og holder enheden og dens software opdateret.

- Aktiver to-faktorgodkendelse: Opfordr brugerne til at aktivere to-faktorgodkendelse (2FA) for at tilføje et ekstra lag af sikkerhed på enheden. Dette kan gøres på forskellige måder – f.eks. ved at brugeren får sendt en kode til sin telefon eller e-mail.

- Udsend rettidige sikkerhedsopdateringer: Udgiv regelmæssige sikkerhedsopdateringer for at fikse sårbarheder og beskytte enheden mod nye trusler.

- Følg industristandarder og guidelines: Følg industristandarder som f.eks. ETSI TS 103 645 og EU’s radioudstyrsdirektiv samt guidelines om sikring af IoT-enheder, som bl.a. IoT Security Foundation har udgivet.

Ved at følge disse bedste praksis kan producenter af IoT-produkter bidrage til at højne sikkerheden og beskytte produkterne mod uautoriseret adgang og andre sikkerhedstrusler.

Sådan kommer I videre

Efterhånden som vi får mere viden om IoT-sikkerhed, er det vigtigt at forholde sig til de mange risici og sårbarheder, der kan ramme IoT-enheder og -systemer. I kan få et overblik ved at gennemføre en risikovurdering, der hjælper jer med at afdække, evaluere og prioritere potentielle risici i jeres system. Med en risikovurdering får I en dybere forståelse af de trusler og sårbarheder, der kan ramme systemet, sandsynligheden for at det sker, samt konsekvenserne heraf.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under licens CC BY-SA 4.0

CyPro

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.