16. februar 2024

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet helt kort

Når der er udarbejdet en model af systemet, handler næste skridt i risikostyringen om at se nærmere på systemets ”værdier” – også kaldet ”aktiver”.

Formålet med at kortlægge aktiver

Kernen i risikostyring er at få skabt et overblik, så man kan tage beslutninger på et informeret grundlag. Før den egentlige risikoanalyse gennemføres, skal aktiverne kortlægges, hvorefter man vurderer mulige trusler mod aktiverne. Formålet er at skabe det nødvendige overblik over aktiver, så det kan bruges som udgangspunkt for risikovurderingen

Praktiske oplysninger

For at få afdækket de forskellige risici i systemet, kan man undersøge de dele af systemet, der har eller skaber værdi. Det er ofte lettest at kortlægge aktiverne på en workshop af et par timers varighed (afhængigt af, hvilket system der skal undersøges), evt. fulgt op af en række deskriptive opgaver.

Det anbefales at inddrage personer med forskellig baggrund, dvs. at både folk med forretningsforståelse og folk med teknisk indsigt bør deltage. Hvis der fx kun er tekniske eksperter med, risikerer man at gå glip af vigtige forretningsindsigter. På den anden side har forretningseksperter ikke altid den nødvendige tekniske viden om, hvordan systemet er opbygget, og så kan man komme til at overse vigtig information.

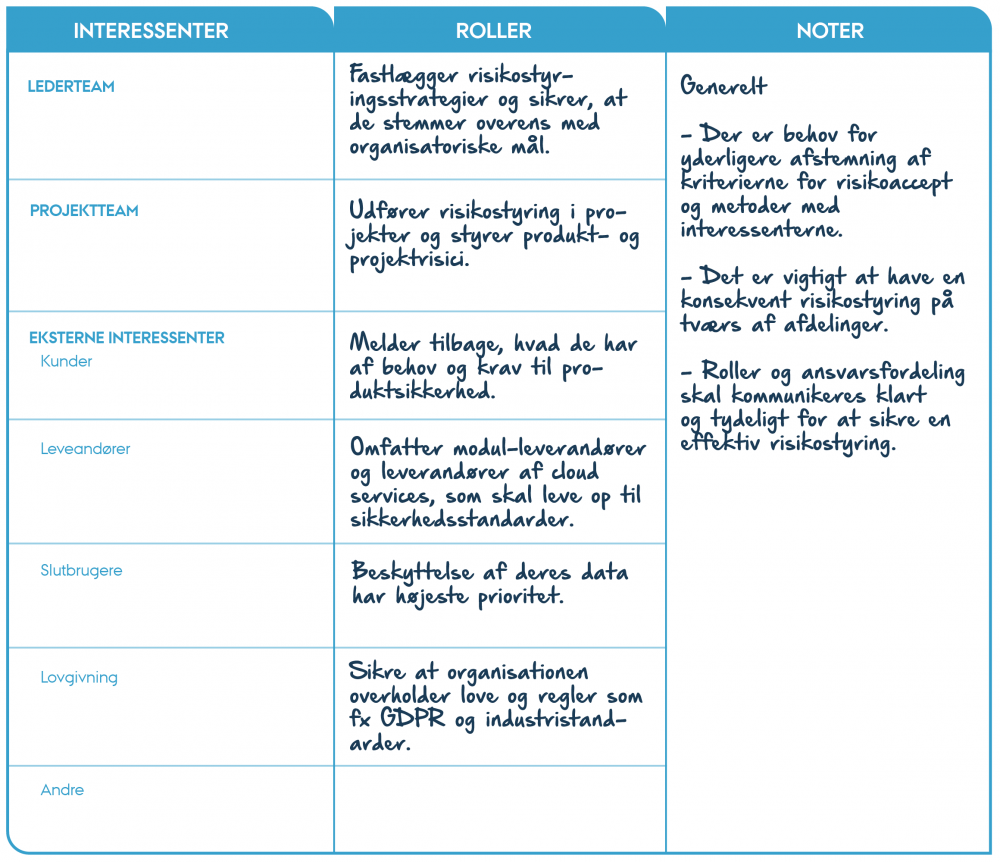

I forbindelse med etablering af kontekst er der identificeret en række aktører. Listen skal omfatte alle relevante personer, men hvis risikovurderingen gennemføres for første gang, kan det være nødvendigt at tilrette listen.

Trin-for-trin vejledning

Kortlægningen af aktiver indeholder to overordnede trin:

- Kortlægning af aktiver

Lav en brainstorm, hvor I kortlægger aktiverne i systemet. Start gerne med for mange aktiver – de kan altid fjernes senere, hvis det viser sig, at de ikke er relevante. - Konsolidering og verificering af aktiver

Efter brainstormen skal listen over aktiver sammenfattes. Måske skal nogle af aktiverne beskrives nærmere, hvorefter I måske finder ud af, at de allerede er inkluderet i et andet aktiv. Sammenhold derefter listen med systemdiagrammet for at sikre, at alt er kommet med.

Kortlægning af aktiver

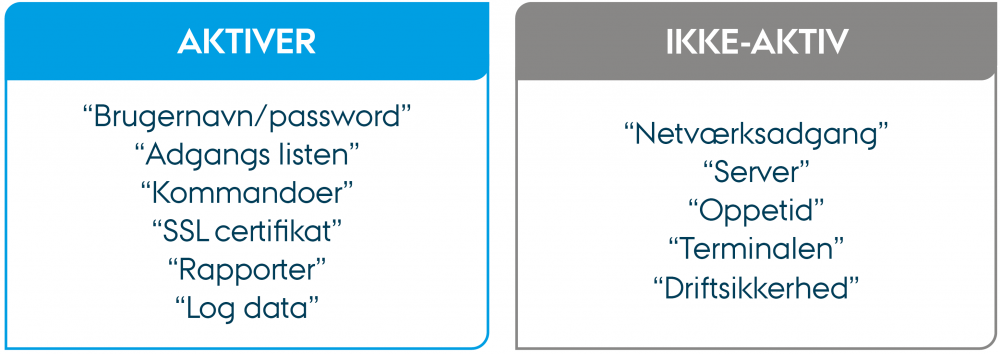

Generelt kan ”aktiver” være mange ting, når man arbejder med risikostyring – fra bygninger og anlæg til medarbejdere og viden. Når man arbejder med risikostyring inden for cybersikkerhed, kan man med fordel anskue ”aktiver” som data. Den metode, der efterfølgende beskrives til at analysere konsekvenserne af en hændelse, passer nemlig bedst til data men ikke til fysiske genstande. Der kan selvfølgelig være fysiske genstande i systemet, der også skal beskyttes, fx hvis en sensor er dyr og kan blive stjålet, men det er ikke en del af denne analyse. Derfor er en server eller en laptop ikke aktiver, hvorimod den data, der er på dem, er et aktiv.

“Aktiv og ikke-aktiv” af CyPro under licens CC BY-SA 4.0

Når I har udarbejdet systemdiagrammet, og I er enige om indholdet, fortsætter I med at kortlægge aktiverne. I kan starte med at lave en brainstorm, hvor I skriver ned, hvad I finder. For at gøre brainstormen mere struktureret og sikre, at I ikke kommer til at overse noget, kan I gøre brug af to metoder:

Metode A: Tekniske og forretningsmæssige aktiver

Ved hjælp af denne metode beskriver forretningseksperterne de data, som kunder og andre aktører modtager/efterspørger, hvad dataene bruges til, og hvad der skal til for at generere denne data. Samtidig undersøger de tekniske eksperter den data, der findes i systemet. Det omfatter data i databaser/filsystemer, data der hentes fra eksterne partnere, data sendt til kunder osv. Resultatet er en liste, der omfatter både tekniske og forretningsmæssige aktiver.

Metode B: Følg systemdiagrammet

En anden mulighed er at følge det diagram, I har udarbejdet i Systemmodellering modulet. Overvej hvilken rolle hver komponent i diagrammet spiller, og hvilke data der hænger sammen med hver proces. Hvis der fx er tale om en klientapplikation, der tilgår en backend, kan man undersøge klientfunktionaliteten og den data, der udveksles i den sammenhæng. Det omfatter komponenter som brugernavn/password til systemet, muligheden for at se de enheder (og deres målinger), der er knyttet til kontoen, registrere nye enheder samt aktivere eller på en eller anden måde manipulere en tilsluttet enhed.

“Lav en aktivliste” af CyPro under licens CC BY-SA 4.0

![]()

Lav en aktivliste

Printvenlig version af værktøjet i stort format.

Konsolidering og verificering af aktiver

Når I er færdige med brainstormen, skal resultaterne konsolideres. Hvis I har anvendt metode A, indeholder listen sandsynligvis en række meget specifikke aktiver. Mange af disse aktiver kan evt. beskrives på et mere overordnet forretningsmæssigt niveau. For eksempel kan ”fakturaer”, ”ordrer”, “reklamationer”, “kontaktoplysninger” og “leveringsadresse” sammenfattes til ”kundedata”, uden at vigtige oplysninger går tabt.

Det kan også være en god ide at anvende begge metoder, så I er sikre på at få alt med. Selvom I synes, I har dækket hele systemet, opdager I måske en komponent i diagrammet, der ser ud til ikke at indeholde aktiver. Omvendt kan I også opdage, at der er nogle komponenter, som ikke er kommet med i diagrammet, og som er vigtige, for at systemet kan fungere. I begge tilfælde er det vigtigt at sikre, at diagrammet præcist afspejler virkeligheden.

Det kan være en udfordring af finde et passende abstraktionsniveau. For det første, fordi det måske ikke er relevant at skelne mellem komponenter, som man indledningsvist opfattede som forskellige aktiver. For det andet, fordi man risikerer at få beskrevet aktiverne i så generelle vendinger, at yderligere konkretisering ville kræve forskellige versioner afhængig af den kontekst, som aktivet indgår i under analysen.

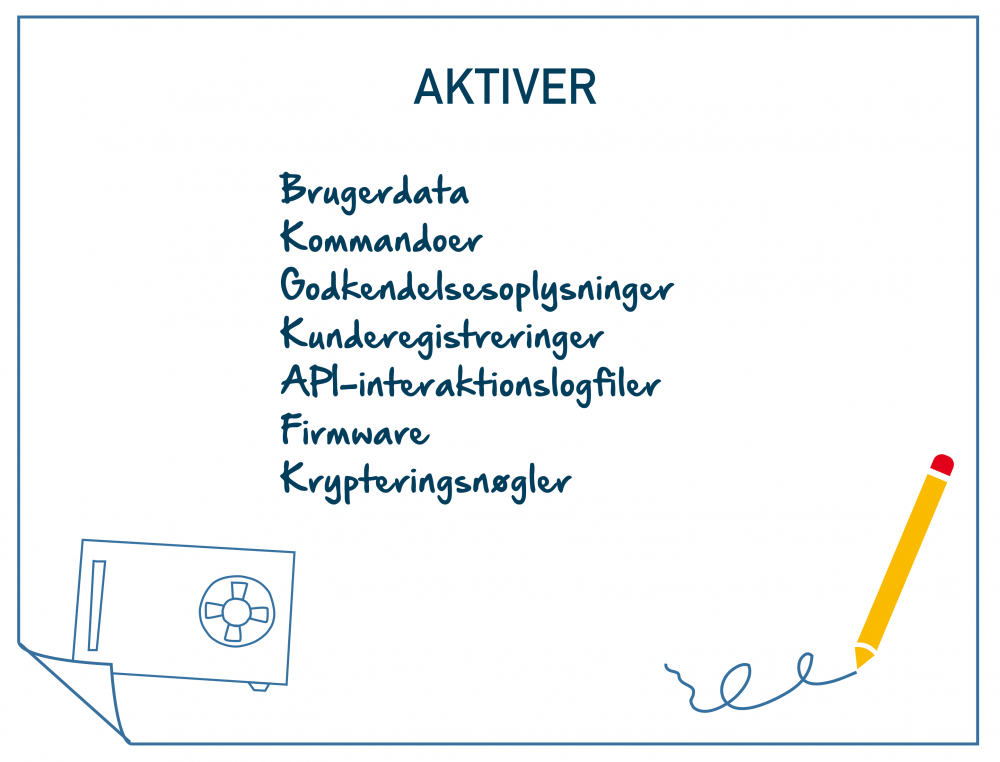

Eksempel med en IoT-dørlås

Lad os se på vores eksempel med en IoT-dørlås.

Vi lægger ud med et brainstormmøde, hvor vi kortlægger både forretningsmæssige og tekniske aktiver.

Vi tager fat i listen over aktører fra kontekstetableringsmodulet beskrevet nedenfor. For at afdække forretningsaktiverne inddrager vi aktører fra listen, som har indsigt i, hvordan systemet giver værdi, samt hvilke krav kunderne stiller. Disse forretningsaktiver omfatter data vedr. autentificeringsoplysninger og kundeserviceoplysninger. Aktiver vurderes som essentielle for sikker adgang, fastholdelse af tillid samt overholdelse af lovgivningen.

De tekniske eksperter på aktørlisten afdækker tekniske aktiver ved fx at undersøge aktiver, der er gemt i databaser, transmitteret via API’er eller håndteret af hardware. De identificerede tekniske aktiver omfatter log over API-interaktioner, firmware- og softwareversioner samt krypteringsnøgler.

Resultaterne fra de to perspektiver sammenfattes til én detaljeret liste over aktiver.

Herefter bruger vi systemdiagrammet som rettesnor for vores analyse, hvor vi undersøger hver komponents rolle i IoT-dørlåssystemet. Hver komponent vurderes ift. den data, den genererer, behandler eller lagrer. IoT-dørlåsen verificerer fx brugerautentificering og håndterer operationelle kommandoer, mens IoT-gatewayen styrer datatransmissionen mellem låsen og clouden. Tilsvarende identificeres cloud-serverne som lager for kritiske aktiver, såsom audit trails, compliance-dokumentation og analysedata.

Når de indledende resultater er sammenfattet, går vi videre til konsoliderings- og verifikationsfasen. Her fjerner vi alt overflødigt og grupperer aktiverne for at sikre større klarhed. For eksempel samles kunderelaterede data under ”kundekartotek”, hvilket omfatter kontaktoplysninger, serviceforespørgsler og feedback. Bemærk at ”generelt aktiv” i visse tilfælde dækkes af begrebet ”informationsaktiv” som er en mere passende benævnelse inden for cybersikkerhed.

"Eksempel på aktører fra Grundlæggende krav 1-2" af CyPro under licens CC BY-SA 4.0

"Aktiver" af CyPro under licens CC BY-SA 4.

Download eksempel: Liste over aktivoplysninger for IoT dørlåsesystem

Udbytte

Resultatet af processen er en liste over aktiver, som er vitale for systemet. Disse aktiver sikrer, at systemet fungerer og skaber værdi. Listen over aktiver bruges i den efterfølgende analyse, der handler om at undersøge konsekvenserne, hvis et aktiv bliver kompromitteret.

I princippet kan listen også bruges sammen med listen over sikkerhedsmekanismer, når man skal undersøge, hvordan aktiverne kan beskyttes.

Ekspertens råd

Det vil som regel være nødvendigt at involvere folk med teknisk viden om systemet i denne proces. Folk med forretningsforståelse vil være gode til at definere de konceptuelle aktiver men vil muligvis ikke have fuldt kendskab til de “usynlige” aktiver, der får systemet til at virke. Teknikerne vil i den forbindelse kunne give et værdifuldt bidrag og identificere aktiver, som man ellers ikke ville have været opmærksom på.

Det er også bedre at medtage for mange aktiver end for få i dette trin. Man kan altid fjerne et aktiv, hvis det senere viser sig ikke at være relevant. Men hvis man udelader et aktiv i dette trin, vil man ikke kunne analysere det senere, og man får dermed ikke afdækket hele systemet.

I forbindelse med konsolidering og verificering kan det være en god ide at få verificeret listen sammen med personer, som ikke har været direkte involveret i brainstormen. Hvis de har spørgsmål til de endelige beskrivelser, kan det være, fordi noget er blevet overset.

Næste skridt

Når aktiverne er kortlagt, er næste skridt at undersøge, hvad konsekvenserne er, hvis et aktiv bliver kompromitteret mht. fortrolighed, integritet og tilgængelighed. Dette beskrives nærmere under Analyse af aktiver.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under Creative Commons.

CyPro

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.