28. marts 2025

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet helt kort

Trusselsanalysen bygger videre på det forudgående modul Kortlægning af trusler, hvor potentielle trusler blev kortlagt ved først at identificere de aktiver, der kan blive berørt, og derefter vurdere sandsynligheden for, at de bliver udnyttet. Med en trusselsanalyse kan I beregne og prioritere risici og allokere ressourcer til effektivt at håndtere højt prioriterede trusler.

Formålet med en trusselsanalyse

Formålet med trusselsanalysen er at finde ud af, hvilke aktiver der kan blive berørt af de respektive trusler og vurdere sandsynligheden for, at truslen opstår. Det skal sikre, at I forstår de mulige konsekvenser for jeres kritiske aktiver, så I kan prioritere risiciene effektivt.

Praktiske oplysninger

En trusselsanalyse gennemføres typisk som en workshop, hvor varigheden afhænger af det antal trusler, der blev identificeret under kortlægningen. Da der er tale om en meget teknisk diskussion, vil der sandsynligvis være behov for yderligere undersøgelser efter workshoppen for at validere resultaterne eller indsamle yderligere oplysninger. Analysen skal baseres på systemdokumentation, dataflowdiagrammer og listen over identificerede trusler, så I kan gå systematisk til værks.

Workshopdeltagerne skal primært være personer med teknisk baggrund, da de bedst kan vurdere sandsynligheden for angreb. Personer med forretningsekspertise kan dog også bidrage med indsigter i truslernes drifts- og forretningsmæssige konsekvenser. Det anbefales at bruge et whiteboard eller flipboard til jeres brainstorm samt farvede tusser, post-its, kuglepenne og printede arbejdsark, der kan downloades nedenfor. Trusselskataloger kan også være nyttige som yderligere inspiration og validering.

Trin-for-trin vejledning

- Identificer berørte aktiver

Brug listen over trusler fra trusselsidentifikationen til at identificere, hvilke konkrete aktiver, der vil blive berørt af de enkelte trusler. Se systemmodellering, kortlægning af aktiver og dataflowdiagrammer for at forstå, hvordan trusler interagerer med systemet, og hvilke kritiske aktiver der er i fare. - Vurder sandsynligheden

Når aktiverne er blevet knyttet til truslerne, skal I vurdere sandsynligheden for, at hver trussel opstår. For at sikre, at de forskellige niveauer af sandsynlighed defineres og fortolkes konsekvent, henvises til Kontekstetablering.

Sandsynlighed bestemmes ud fra faktorer som:

- Angrebets kompleksitet – kræver det fx avancerede tekniske færdigheder, eller kan truslen let udnyttes?

- Historiske sårbarheder – har lignende angreb evt. fundet sted tidligere?

- Potentielle trusselsaktører– fx cyberkriminelle, insidere eller automatiserede angreb.

- Eksisterende sikkerhedskontroller – fx kryptering, godkendelsesmekanismer, systemer til forebyggelse af indtrængen.

Brug den skala, I aftalte under Kontekstetablering (fx 1 = Meget usandsynligt, 4 = Meget sandsynligt) til at kvantificere sandsynligheden for hver trussel, så I kan prioritere truslerne på en struktureret måde.

Indsæt resultaterne i en tabel som vist nedenfor. Her vises trusler, sandsynlighed, brud på fortrolighed, integritet og tilgængelighed (CIA) samt berørte aktiver. Brug resultatet i den næste fase af risikovurderingen.

Læs mere om de forskellige metoder og få inspiration i eksemplet med IoT-dørlåsen nedenfor.

Metoder til at analysere trusler

I den forudgående kortlægning blev der identificeret en række trusler. Disse trusler skal analyseres yderligere, og det sker i to trin:

- Identificer berørte aktiver

Først skal I finde ud af, hvilke aktiver der vil blive påvirket, hvis truslen skulle manifestere sig. Den nemmeste måde at identificere de berørte aktiver på er ved at tage udgangspunkt i modellen over systemet og vurdere, hvilke komponenter og interaktioner der vil blive påvirket af truslen, og hvilke aktiver der gemmes /behandles på de berørte komponenter.

Det er vigtigt at overveje, om en angriber kan bruge truslen som et ‘springbræt’ ind i en anden trussel. Hvis en hacker fx kan få skriveadgang til en database, vil det naturligvis kompromittere integriteten af alle aktiver, der er gemt i databasen. Hvis databasen også bruges til at kontrollere adgangen til andre dele af systemet, kan angriberen bruge skriveadgangen til at komme udenom godkendelsesmekanismer og måske opnå adgangsrettigheder til andre dele af systemet, hvilket kompromitterer flere aktiver.

For overblikkets skyld kan det være nyttigt at definere et par konkrete varianter af de trusler, der blev identificeret før. Hvis en hacker fx leverer ondsindet input til en grænseflade, kan de bruge denne grænseflade til at:

- få uautoriseret adgang til data eller funktionalitet i systemet eller

- forårsage en fejl i en komponent, hvilket fører til Denial of Service.

- Vurder truslens sandsynlighed

Dernæst skal I vurdere sandsynligheden for, at truslen sker. Det kan være svært, da det generelt er svært at estimere sandsynligheden for, at en begivenhed indtræffer, og det vil i sidste ende være en subjektiv vurdering snarere end en objektiv sandhed. Selvom sandsynligheden er et gæt, kan det gøres til et mere kvalificeret gæt ved at have følgende faktorer i baghovedet:

- Angrebets kompleksitet: Er det noget, der er nemt at gøre, eller kræver det særlig viden, adgang til kildekode eller specialudstyr? Er det let at opdage, eller vil det kræve reverse engineering-protokoller eller klientapplikationer?

- Potentielle trusselsaktører: Hvem kunne forsøge at iværksætte et angreb, og hvad ville deres evner og motivation være? Hvis der er få potentielle trusselsaktører med begrænsede kapaciteter og motivation, er der mindre sandsynlighed for, at en trussel opstår i modsætning til en meget motiveret og dygtig trusselsaktør.

- Historiske sårbarheder: Er truslen noget, I har oplevet før? Hvis I har erfaringer med truslen, skal et estimat af sandsynligheden baseres på disse erfaringer.

- Eksisterende sikkerhedskontroller: Hvad har I af foranstaltninger, der kan forhindre, at truslen opstår? Hvis en trussel kræver en form for brugergodkendelse, er det mindre sandsynligt, at den opstår, end hvis den kan finde sted uden godkendelse. Hvis systemet er placeret bag en firewall eller et system, der sikrer mod indtrængen, vil visse angrebsvektorer blive stoppet af det pågældende system.

- Angrebets kompleksitet: Er det noget, der er nemt at gøre, eller kræver det særlig viden, adgang til kildekode eller specialudstyr? Er det let at opdage, eller vil det kræve reverse engineering-protokoller eller klientapplikationer?

Når I tager disse faktorer i betragtning, kan I beregne scoren for sandsynligheden af en trussel ud fra et gennemsnit af scorerne for de ovennævnte kategorier. Derved bliver sandsynligheden mere objektiv og ikke bare et gæt.

En mere simpel metode er at vurdere sandsynligheden ud fra nedenstående fire kategorier (fra mindst til mest sandsynlig):

-

- Truslen kunne i teorien ske, men vi har aldrig hørt om, at der er sket hændelser i virkeligheden.

- Vi har hørt om truslen men kun i sektorer/lande, der ikke ligner vores.

- Vi har hørt om truslen i sektorer/lande/virksomheder/organisationer, der ligner vores.

- Vi har oplevet truslen i vores virksomhed eller organisation.

Som afslutning på trusselsanalysen skal listen over tidligere identificerede trusler suppleres med oplysninger om berørte aktiver og sandsynligheden for, at truslen opstår.

![]()

Tabel over truslers sandsynlighed og konsekvens

Printvenlig version af værktøjet i stort format.

Eksempel med en IoT-dørlås

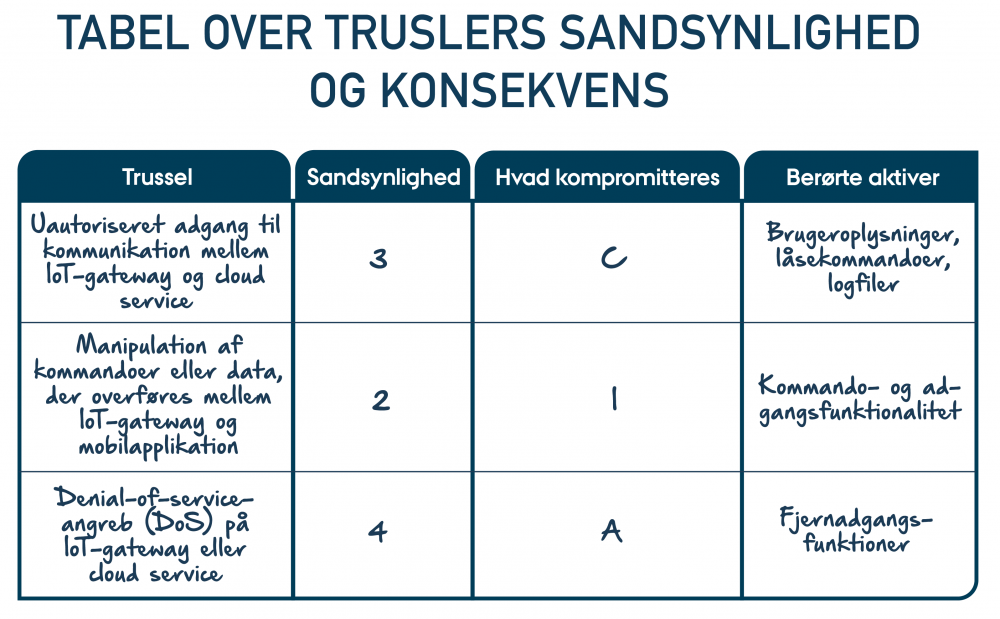

For at tydeliggøre processen med at analysere trusler bruger vi ovennævnte metode på et IoT-dørlåsesystem. Resultatet vises i tabellen nedenfor.

Trin 1: Identificer de berørte aktiver

Med udgangspunkt i de identificerede trusler kortlægges hver trussel mod de berørte aktiver. For eksempel:

Truslen ‘uautoriseret adgang til kommunikation mellem IoT-gatewayen og cloud-tjenesten’ er identificeret som en kompromittering af fortroligheden og rammer brugeroplysninger, låsekommandoer og logfiler.

Truslen ‘manipulation med kommandoer eller data, der overføres mellem IoT-gatewayen og mobilapplikationen’ er kategoriseret som en kompromittering af integriteten og rammer kommando- og adgangsfunktioner.

Et Denial-of-Service-angreb (DoS) på IoT-gatewayen eller cloud-tjenesten er identificeret som en kompromittering af tilgængeligheden, hvilket forstyrrer funktionalitet til fjernadgang.

Trin 2: Vurder sandsynligheden

Dernæst vurderes sandsynligheden for, at hver enkelt trussel opstår med udgangspunkt i:

- Historiske sårbarheder i IoT-systemer (fx cloud-baserede angreb, API-angreb).

- Teknisk kompleksitet – hvor nemt er det at opsnappe kommunikation eller manipulere sendte kommandoer.

- Nuværende sikkerhedsforanstaltninger –hvor effektive er de til at forhindre sådanne angreb?

For eksempel:

Uautoriseret adgang til IoT-gatewaykommunikation kategoriseres som "Sandsynlig" (3) på grund af risikoen for Network Interception Attacks.

Manipulation med afsendte kommandoer kategoriseres som "usandsynlig" (2) på grund af eksisterende API-sikkerhedsforanstaltninger.

Et DDoS-angreb på cloud-tjenesten kategoriseres som "meget sandsynligt" (4), da sådanne angreb ofte sker på cloud-baserede tjenester.

Tabellen nedenfor viser resultatet af processen med at evaluere trusler, deres sandsynlighed, hvad der kompromitteres (jf. CIA-modellen), samt hvilke aktiver der er berørt. Det resulterer i en grundig og systematisk sikkerhedsvurdering.

Tabel over truslers sandsynlighed og konsekvens.

Resultat

Resultatet af en trusselsanalyse er en systematisk evaluering af identificerede trusler, der er knyttet til de aktiver, der kan blive berørt, samt en vurdering af sandsynligheden for, at de udnyttes.

Ekspertens råd

Der kan være tilfælde, hvor der ikke behov for en fuldstændig risikoanalyse men blot en trusselsvurdering. Det kan fx være, hvis det er umuligt at estimere konsekvensen for kunden/brugeren. I så fald kan I springe over trin 1 'Identificer berørte aktiver' og nøjes med at vurdere sandsynligheden for truslen.

Næste skridt

Resultatet af trusselsanalysen er en detaljeret vurdering af identificerede trusler med fokus på de konkrete aktiver, der kan blive berørt og sandsynligheden for, at truslen bliver udnyttet. I det næste modul Risikostyring skal I bruge denne analyse til at prioritere risici og udvikle målrettede håndteringsstrategier som en del af risikostyringsprocessen.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under licens CC BY-SA 4.0

CyPro

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.