Bedste praksis for IoT-sikkerhed

2023

Dette er en introduktion til grundlæggende IoT-sikkerhed samt bedste praksis for, hvordan I sikrer jeres IoT-enheder.

13. juni 2023

I dette modul får I en indføring i risikostyring, som er et effektivt værktøj til at få afdækket og håndteret de sikkerhedstrusler og sårbarheder, som virksomhedens systemer, netværk og data er udsat for, samt de konsekvenser, et eventuelt cyberangreb kan have.

Modulet henvender sig til læsere uden forudgående kendskab til risikostyring inden for datasikkerhed.

Et cyberangreb er et bevidst og ondsindet forsøg på at skaffe sig adgang til en virksomheds eller persons systemer. Angriberen kan have forskellige motiver som f.eks. at stjæle oplysninger, opnå økonomisk gevinst, spionere eller sabotere. Truslerne mod cybersikkerheden ændres konstant – både i hyppighed, kompleksitet og i måden, de udføres på. Men ved at få viden om mulige risici, kan virksomheder få identificeret de vigtigste trusler og dermed mindske sandsynligheden for, at truslerne bliver til virkelighed. Selvom fokus i modulet er risikohåndtering i forbindelse med cyberangreb, kan metoderne i dette modul også bruges til at udvikle generel robusthed af systemerne.

Risikoanalyse inden for datasikkerhed er en proces, der går ud på at afdække, analysere og vurdere de risici, som virksomhedens informationssystemer og data står overfor. Målet med risikoanalysen er at få afdækket mulige sårbarheder og trusler, således at man kan lægge en plan for håndtering og afhjælpning af disse risici med henblik på at beskytte virksomhedens aktiver og data. Hele denne proces kaldes risikostyring.

Dette modul præsenterer en meget komprimeret udgave at risikostyring og har som primært formål at give et overblik over den samlede proces. Der præsenteres et par værktøjer, men modulet vil i lige så høj grad henvise til andre moduler og yderligere værktøjer.

Så benyt dette til at skabe overblik over risikostyringsprocessen igennem disse trin:

Før I går i gang med en risikostyring, er det vigtigt at få styr på nogle vigtige begreber, der går igen igennem hele processen.

Afsæt mindst fem timer til at identificere, prioritere og afhjælpe truslerne mod informationssikkerheden. Det anbefales at inddrage et bredt udsnit af nøglemedarbejdere i analysen. Typisk vil forretningsforståelse være en forudsætning for bedst at kunne vurdere konsekvensen og identificere aktiver, mens teknisk indsigt bedre ville kunne vurdere sandsynligheden for, at en hændelse indtræffer.

Risikoanalysen gennemføres normalt som en workshop. Hertil skal I bruge et whiteboard/flipboard, tusser, post-its og penne.

Det anbefales at gennemføre analysen på papir/whiteboard i stedet for på en computer, så alle deltagere får mulighed for at blive inddraget.

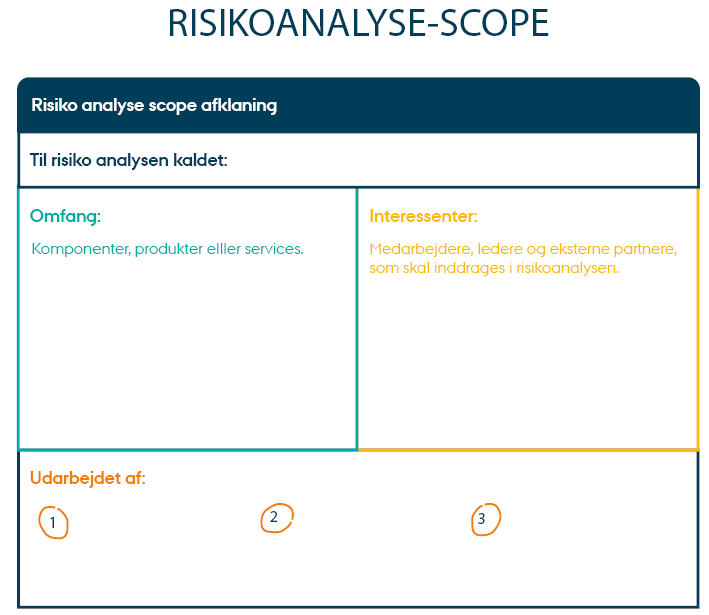

Før I går i gang, skal I definere omfanget af risikoanalysen.

1. Afgræns jeres scope

Lav ikke analysen alene – heller ikke, selvom der er begrænsede ressourcer. Få andres feedback på det scope, der er defineret, før der inviteres til workshop. Er det første gang man arbejder med risikostyring, kan det være en fordel at starte med et relativt smalt scope, således at man kan arbejde med et lille og veldefineret system, indtil man har nogle erfaringer.

2. Kortlæg jeres aktiver

Efter omfanget af analysen er blevet defineret, er næste trin at kortlægge og strukturere de aktiver, der er omfattet af jeres scope. Aktiverne er i grove træk det, som skaber værdi i systemet, og som er vigtigt, for at systemet fungerer. Selve kortlægningen kan foregå på forskellige måder men vil som regel primært bestå i en form for brainstorming-workshop. Modulet trusselsmodellering uddyber, hvordan sådan en workshop foregår.

3. Afdæk sårbarheder og trusler

Efter man har fundet ud af, hvad der skaber værdi i systemet (aktiverne), ser man på, hvilke trusler og sårbarheder der truer aktiverne. Trusler kan afdækkes på mange måder – fra brainstorm til trusselskataloger. Som udgangspunkt er trusselskataloger et enkelt sted at starte, det kan dog være en udfordring at finde et egnet trusselskatalog, der passer med den kontekst, man arbejder i: Typisk vil truslerne enten være for generelle, for detaljerede eller ikke ramme scope på en tilfredsstillende måde.

Da der ikke findes én perfekt løsning til alle, der beskæftiger sig med at lave risikoanalyser, vil man ofte være nødsaget til at tilpasse trusselskataloget.

Alternativt kan man lave en struktureret brainstorm-workshop. Ligesom ved kortlægningen af aktiver, indeholder modulet Trusselsmodellering et forslag til, hvordan sårbarheder og trusler kan afdækkes i forbindelse med en workshop.

4. Prioriter risici

Den forudgående aktivitet munder ofte ud i en ret lang liste over mulige trusler, der skal håndteres. Pga. begrænsede ressourcer og budget, er det næppe muligt at afhjælpe samtlige sårbarheder. Derfor må man ofte prioritere ved at fokusere på nogle få udvalgte trusler først.

Generelt er der to måder at prioritere trusler på: 1) prioritering baseret på en risikomatrix eller 2) prioritering baseret på pointgivning. I begge tilfælde skal vi vurdere risikoen for hver trussel, hvor man kigger på den skade, som et angreb på systemet kan forvolde (konsekvensen) kombineret med sandsynligheden for, at hændelsen rent faktisk sker (sandsynligheden).

4.1 Prioritering baseret på risikomatrix

Når man prioriterer trusler ved hjælp af en risikomatrix, er det en struktureret og kvalitativ tilgang, og man sikrer derved, at man opnår mere objektive resultater. Det kan dog godt være en lidt tungere proces, som egner sig til organisationer med et højere modenhedsniveau.

Målet med denne metode er at prioritere truslerne ud fra eksplicitte risikofaktorer som sandsynlighed og konsekvens. På dette trin fastlægges truslernes vigtighed og relevans.

For at prioritere de kortlagte trusler gøres følgende:

Risikomatricen viser værdierne for forskellige kombinationer af konsekvens og sandsynlighed og hjælper os med at prioritere, hvilke trusler der skal håndteres først. Jo højere tallet er, jo højere vurderes risikoen at være, og den bør derfor prioriteres først. Den overordnede risikoscore behøver ikke blive beregnet så ”symmetrisk” som i eksemplet. En konsekvens der er vurderet som ”Meget høj”, og en sandsynlighed der er vurderet som ”Meget usandsynlig”, kan være altødelæggende for en virksomhed, hvis truslen blev til virkelighed. Så vær opmærksom på eksistentielle trusler, og stol ikke blindt på tallene.

4.2 Prioritering baseret på pointgivning

Da en egentlig risikomatrice kan være ressourcekrævende at udarbejde, kan man grovsortere truslerne ved at give dem point. Det er en intuitiv tilgang til at prioritere trusler og egner sig generelt godt til organisationer med begrænset baggrundsviden om trusselsmodellering og risikostyring.

Målet er at prioritere trusler ud fra en holistisk, intuitiv vurdering af sandsynlighed og konsekvens. På dette trin fastlægges vigtigheden og relevansen af truslerne.

Bemærk at systemet måske allerede har en række indbyggede foranstaltninger, der kan være med til at mindske den overordnede risiko. Det skal der tages højde for i pointgivningen.

Inden pointgivningen får hver deltager i workshoppen tildelt et antal point. Antallet afhænger af det samlede antal trusler, der skal prioriteres. Pointgivningen kan både være hemmelig eller åben. Begge tilgange har deres fordele og ulemper.

Deltagerne kan ikke give den samme trussel point mere end én gang, og den overordnede risikoscore for en trussel er ganske enkelt summen af point, den har modtaget.

5. Læg en plan for risikohåndtering

Når I har prioriteret risici, skal I derefter diskutere sikkerhedsforanstaltninger, og hvordan risici skal håndteres. Da man i princippet kan blive ved med at implementere afhjælpende foranstaltninger i det uendelige, er det vigtigt, at ledelsen giver et klart mål for, hvornår det er godt nok, og risikoen har et acceptabelt niveau. Når man skal iværksætte tiltag for at imødegå risici, findes der generelt fire strategier. For hver risiko vurderes det, hvilken strategi man vil følge og hvorfor.

Som udgangspunkt er det en god strategi at ændre risikoen. Find ud af, hvilke sikkerhedsforanstaltninger I allerede gør brug af, og om I kan gøre brug af disse for at sænke risikoen til et niveau, I kan acceptere både i teamet og i organisationen. Generelt vil forebyggende foranstaltninger reducere sandsynligheden for en hændelse, mens opdagende foranstaltninger kan reducere konsekvensen. At undgå risiko er svært, da det jo ikke er en løsning ikke at foretage sig noget, men man kan vurdere, at risikoen ikke står mål med den potentielle gevinst. Risikodeling kan være en mulighed, særligt i forbindelse med hosting, hvor mange betaler en cloud-leverandør, mod at denne er ansvarlig for driften.

Da mange risici ikke fuldstændigt kan elimineres, ender man som regel med en form for risikoaccept, når den potentielle gevinst overstiger risikoen med en vis margin.

Husk også at indtænke eventuelle afledte risici (af afhjælpningen) i jeres risikoacceptkriterier.

Restrisiko er et teknisk begreb, som dækker over de risici, der er tilbage, når man har forsøgt at mindske eller imødegå andre risici. Det er lidt ligesom, hvis man skal krydse en befærdet vej. Man kigger både til højre og venstre, før man går over, og holder sine forældre i hånden. Selv med disse forholdsregler er der stadig en lille risiko for, at en bil kører forbi og rammer én. Det er det, man forstår ved restrisiko.

6. Implementer tiltag

Når de kritiske risici er identificeret, og passende risikoændringsstrategier for hver enkelt trussel er besluttet, er næste og sidste skridt at sikre, at de også bliver implementeret. Det kan gøres på forskellig vis, afhængigt af hvordan virksomheden normalt arbejder. Modulet Udviklingsprocessen adresserer, hvordan den agile proces kan håndteres, ligesom modulerne vedrørende byggesten til Cybersikkerhed tilbyder en proces til forankring af initiativer. Det er dog i alle tilfælde vigtigt, at hver risiko bliver tildelt en ansvarlig, således at der er nogen, der sikrer, at de nødvendige tiltag rent faktisk bliver implementeret.

Udbyttet af en grundig risikoanalyse er, at I får afdækket, hvilke risici og kontroller I skal fokusere på på et givent tidspunkt. Med den viden kan I nemlig tage de bedste beslutninger og foretage de investeringer, der skal til, for at I kan beskytte jeres virksomhed.

Værktøjerne er derfor nyttige til understøttelse af bedre viden om, hvordan I styrker informationssikkerheden, forhindrer datalæk og får allokeret passende ressourcer til jeres sikkerhedsindsats. Sidst men ikke mindst gør det jer i stand til at beskytte de følsomme data, I er blevet betroet, hvilket styrker kundetilliden.

Risikoanalyse er ikke en engangsforestilling men en løbende proces. Jeres systemer ændres kon-stant, og det gør truslerne mod informationssikkerheden også. Ved løbende at gennemføre risikoanalyser kan ifølge med i, hvordan risiciene ændrer sig over tid og tilpasse jeres indsats efter det. Derfor bør I gennemføre en risikoanalyse med regelmæssige mellemrum (f.eks. årligt eller kvartalsvis), og når der sker større ændringer i organisationen (f.eks. omlægning af centrale forretningsprocesser, opkøb, fusioner m.m.) eller i jeres (digitale) produkter (f.eks. ved indførelse af ny teknologi).

Når I først har gennemført én risikoanalyse og er blevet fortrolige med processen, kan I udvide scopet og gennemføre analysen på andre produkter og services.

Processerne omkring identificering af både aktiver og sårbarheder og trusler er uddybet i modulet trusselsvurdering og trusselsmodellering, hvor nogle teknikker, der kan facilitere processen, er nærmere beskrevet.

Når man har identificeret og prioriteret risici, er det ligeledes vigtigt, at man sikrer, at de nødvendige tiltag bliver implementeret. Modulet Udviklingsprocessen beskriver, hvordan den agile proces kan håndteres. Modulerne om byggesten til cybersikkerhed tilbyder en proces til forankring af initiativer gennem flere moduler. Start med Byggesten til cybersikkerhed.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under licens CC BY-SA 4.0