1. april 2025

Inden du starter

Dette læringsmodul er en del af byggeblokken:

Modulet helt kort

I dette modul vil der blive udarbejdet en situationsanalyse af virksomhedens IoT-cybersikkerhed.

Modulet bygger på de fire byggeblokke til cybersikkerhed, og det er nødvendigt, at virksomheden kender til de fire byggeblokke. Situationsanalyseværktøjet giver både indsigt i nuværende arbejde med IoT-cybersikkerhed og fremmer forankring for det videre arbejde med virksomhedens cybersikkerhed.

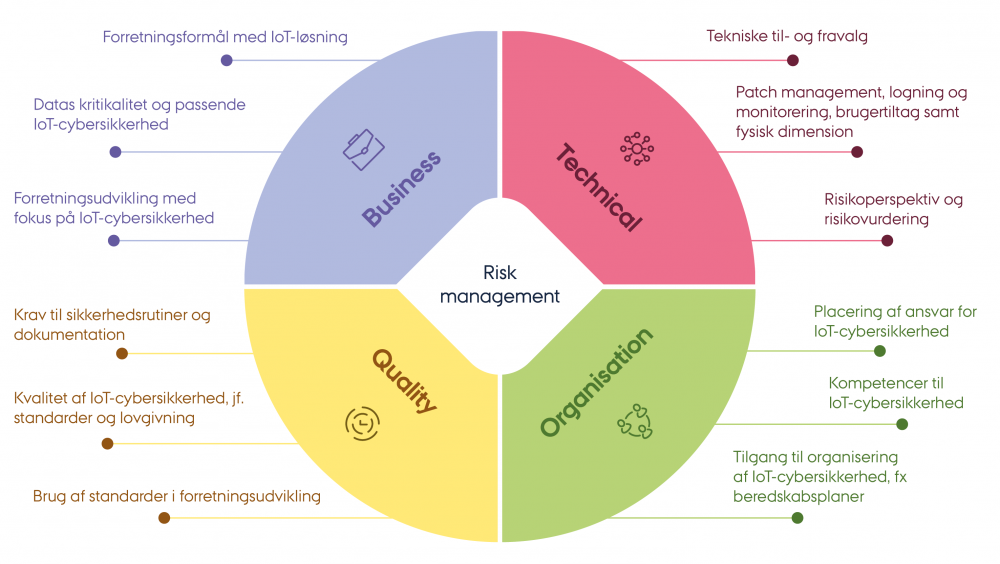

De fire byggeblokke nævnes i explainer videoen og beskrives mere detaljeret i modellen nedenfor. Du kan også downloade modellen her.

“byggeblok reference overblik” af CyPro under licens CC BY-SA 4.0

Værktøjet giver ikke et skræmmebillede af virksomhedens IoT-cybersikkerhed men derimod et erfaringsbaseret billede med afsæt i virksomhedens konkrete forhold. Systematisk opsummering af situationen er et aktiv i forhold til nysgerrigt og velinformeret at kunne gå skridtet videre.

IoT-cybersikkerhed

De fire byggeblokke til cybersikkerhed viser, hvad der skal til for at arbejde systematisk med IoT-cybersikkerheden i virksomheden.

Byggeblokkene er generelle beskrivelser, der skal tilpasses virksomhedens situation af eksisterende IoT-cybersikkerhed, arbejdsprocesser og det forretningsmæssige behov for IoT-cybersikkerhed.

Grundlagt for tilpasningen laves med situationsanalysen.

Virksomhedens team ser systematisk på, hvad der er virksomhedens praksis med IoT-cybersikkerhed indenfor hver byggeblok og bruger analysen til at vurdere situationen med:

- Hvad har virksomheden af IoT-cybersikkerhed, der er passende og fungerer?

- Hvor skal der sættes ind her og nu med videreudvikling af IoT-cybersikkerhed?

Hvad får virksomheden ud af værktøjet?

Værktøjet bidrager til svar på om virksomheden arbejder med arbejdsopgaverne i forbindelse med IoT-cybersikkerhed på en måde, der svarer til virksomhedens behov for sikkerhed, og hvad der eventuelt skal videreudvikles.

Situationsanalysen gør det muligt for virksomheden – på et informeret grundlag – at tilpasse og prioritere arbejdsopgaverne i forbindelse med IoT-cybersikkerhed.

På den måde forankres IoT-cybersikkerheden bedre i virksomheden.

Værktøjet situationsanalyse

Der laves en situationsanalyse af hver byggeblok til IoT-cybersikkerhed. Formålet er at lave en konkret 360-graders beskrivelse af, hvordan virksomheden her og nu løser og arbejder med sine arbejdsopgaver med cybersikkerhed og vurdere næste skridt for de forskellige arbejdsopgaver.

Situationsanalysen er en lavpraktisk gennemgang af tre hovedspørgsmål for hver byggeblok:

- hvordan arbejder virksomheden med byggeblokken til IoT-cybersikkerhed?

- hvorfor gør virksomheden det på dén måde?

- vurdering af hvordan virksomheden vil arbejde videre med byggeblokken.

De fire udfyldte situationsanalyser – én for hver byggeblok – fastholder og strukturerer tilsammen IoT-cybersikkerhedssituationen og skaber grundlag for vurderingen af, hvad der er et passende niveau fremover.

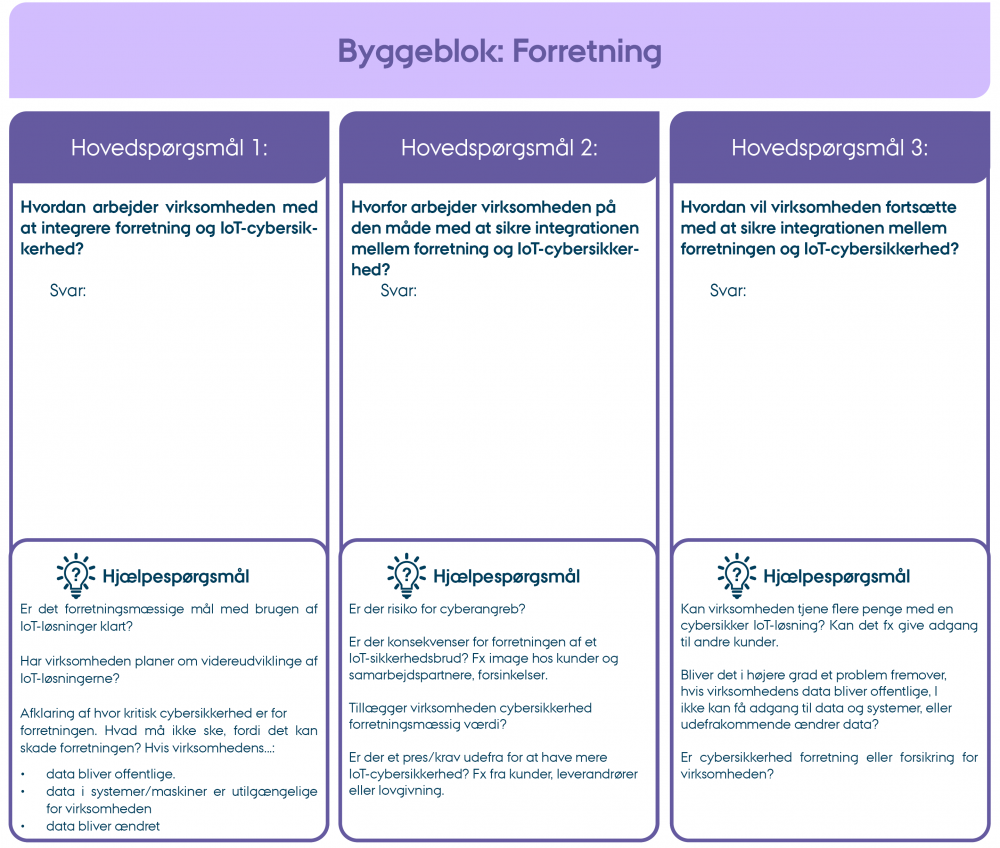

"Indhold og instruktion til situationsanalyse" af CyPro under licens CC BY-NC-ND

Indhold i værktøjet

Hvert skema indeholder tre hovedspørgsmål i hver sin kolonne, inkl. hjælpespørgsmål til hvert hovedspørgsmål. Det vigtige er, at virksomheden besvarer de tre hovedspørgsmål for hver byggeblok og fastholder svarerne på de tre hovedspørgsmål på skrift.

Hjælpespørgsmålene er eksempler på, hvordan virksomheden kunne arbejde med og udvikle den cybersikkerhedsopgave, der er i fokus i byggeblokkens situationsanalyse. Hjælpespørgsmålene er både udtryk for overvejelser, mulige beslutninger og konkrete handlinger.

Bemærk at eksemplet på analyseskema nedenfor er situationsanalysen for én byggeblok: Forretning.

“Eksempel på skema til situationsanalyse” af CyPro under licens CC BY-SA 4.0

![]()

Skema til Situationsanalyser

Printvenlig version af værktøjet for alle 4 byggeblokke i stort format.

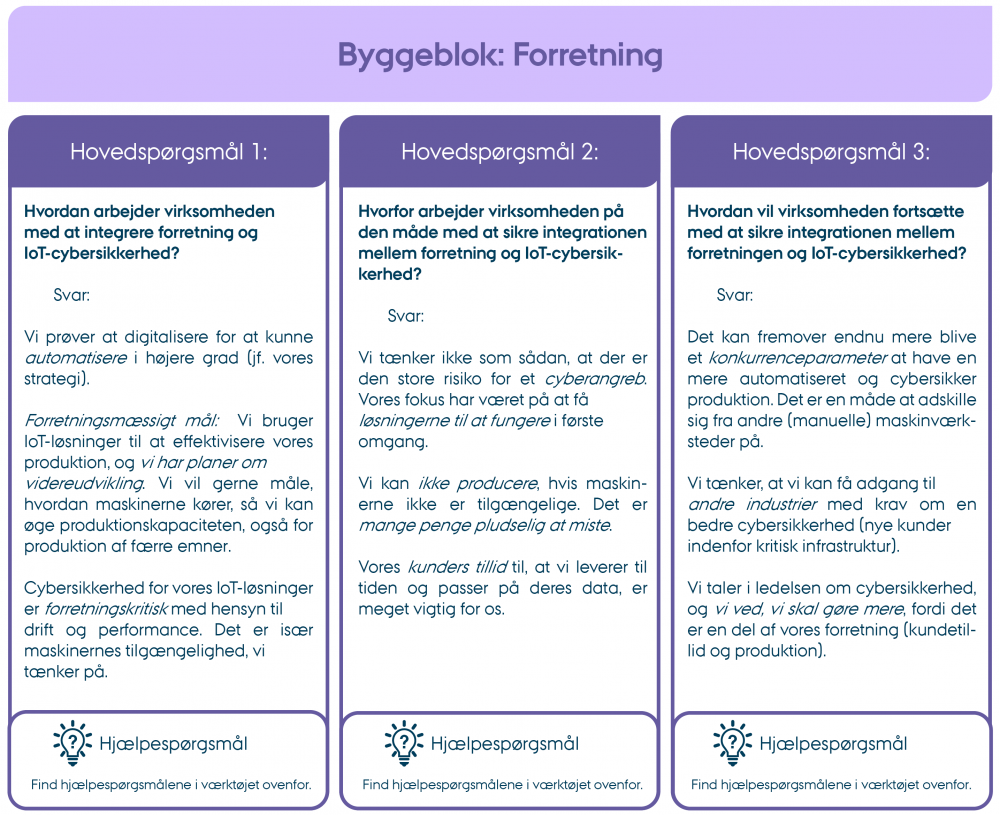

Eksempel på udfyldt situationsanalyse:

“Eksempel på skema til situationsanalyse” af CyPro under licens CC BY-SA 4.0

Praktiske informationer

Det er i princippet ikke vigtigt, i hvilken rækkefølge de fire situationsanalyser laves, da det er det samlede billede, der er vigtigt for virksomheden. Nedenstående rækkefølge kan evt. benyttes.

“Foreslag til en mulig rækkefølge af situationsanalyser” af CyPro under licens CC BY-SA 4.0

Situationsanalyserne kan laves på et fællesarbejds møde eller individuelt.

Det optimale er, at de personer, der tænker på, har ansvar for og taler om IoT-cybersikkerhed i virksomheden, sammen udfylder situationsanalyserne på et arbejdsmøde af ca. 1,5 times varighed.

Situationsanalyser lavet på et fælles arbejdsmøde

- Afsæt ca. 15 min. pr situationsanalyse og 30 min. til både at komme i gang og til den afsluttende, fælles dialog i punkt 6.

- Det er ikke meget, der skal skrives ned. Det afgørende ved værktøjet er den fælles dialog om alle fire byggeblokke mellem de personer, der står for virksomhedens IoT-cybersikkerhed på tværs af virksomhedens funktioner og afdelinger.

Situationsanalyser lavet individuelt

- Fordel analysen af byggeblokkene mellem flere fagpersoner, eller vælg én person til at lave alle situationsanalyserne.

- Bagefter snakker ledergruppen eller andre udvalgte personer om alle fire analyser. Dette møde omtales som ‘realitetstjekket’ af analyserne i trin-for-trin guiden (se pkt. 6 nedenfor).

Trin-for-trin guide

1) Hvis der deltager mere end tre personer i situationsanalysen, så lav mindre grupper med to personer.

a) Overvej grupperne ud fra virksomhedens behov for: 1) at IoT-cybersikkerhed i virksomheden drøftes på tværs af teknologi og forretning, eller 2) at personer med det samme fagområde drøfter IoT-cybersikkerhed, fx driftsansvarlige i en gruppe og forretningsfolk i en anden gruppe.

2) Kig på hovedspørgsmålene for de fire situationsanalyser og aftal en rækkefølge for situationsanalyserne (se evt. ovenstående rækkefølge). Alle situationsanalyser laves på samme måde.

3) Start på situationsanalysen ved at besvare hovedspørgsmål 1.

a) Tal om hjælpespørgsmålene eller andre relevante problemstillinger i virksomheden, der relaterer sig til hovedspørgsmål 1. Formuler et svar på hovedspørgsmålet, evt. med henvisninger til andre dokumenter.

4) Gå videre til hovedspørgsmål 2.

a) Hjælpespørgsmålene kan lede tankerne hen på mere eller mindre bevidste begrundelser for den eksisterende praksis med IoT-cybersikkerhed.

b) Tal om hvorfor virksomheden gør, som den gør. Formuler et svar.

5) Afslut med hovedspørgsmål 3.

a) Sammenlign svarene på hovedspørgsmål 1 og 2 og vurder: hvad skal der være mere fokus på fremover? Overvej evt., hvilken praksis der fungerer godt, og hvilken praksis der skal forbedres.

b) Formuler til slut et svar på hovedspørgsmål 3.

6) Realitetstjek af det samlede billede af virksomhedens cybersikkerhed.

a) Tal om: Er der enighed? Er der noget, der skal rettes i enkelte situationsanalyser?

b) Kig især på hovedspørgsmål 3 på tværs af de fire situationsanalyserne: passer situationsanalyserne sammen her? Er det realistiske næste skridt, der peges på samlet set?

Udbytte

Der er nu blevet udarbejdet en erfaringsbaseret situationsanalyse af virksomhedens IoT-cybersikkerhed med afsæt i virksomhedens konkrete forhold.

Denne udvikling og forandring af virksomhedens cybersikkerhed er sket på et grundlag af læring om og forståelse af virksomhedens nuværende arbejde med IoT-cybersikkerhed. Dermed er der også sket en forankring af de næste skridt.

Erfaringer viser, at denne systematiske opsummering af situationen vil være et aktiv for virksomheden i forhold til nysgerrigt at kunne gå skridtet videre. Så vælg fortsat at praktisere aktiv nysgerrighed på IoT-cybersikkerheden i virksomheden ud fra den opbyggede situationsforståelse. Især fordi den teknologiske udvikling ikke står stille.

Ekspertens råd

Det er vigtigt at understrege, at en god indledende analyse af den nuværende praksis ofte viser, at det slet ikke er alt, der skal ændres. Det er også nyttig viden – det giver ro i maven, at IoT-cybersikkerheden er forankret i en fælles forståelse af behovene for sikkerhed i virksomhedens forretning. Arbejdet med byggeblokkene giver også et fælles sprog til virksomheden.

Næste skridt

Næste skridt er at diskutere modenheden af alle fire byggeblokke for IoT-cybersikkerhed. Dette gøres gennem en systematisk dialog ved hjælp af Modenhedsdialogværktøjet. Efter de samlede og samarbejdsbaserede refleksioner over den nuværende situation og modenheden af byggeblokkene, er virksomheden klar til at handle informeret i forhold til sin IoT-cybersikkerhed.

Indholdselementerne ovenfor er udviklet gennem projektet:

’CyPro – Cybersikker produktion i Danmark’ af Aarhus Universitet, Alexandra Instituttet, DAMRC, UGLA Insights og FORCE Technology støttet af Industriens Fond. Materialet fra projektet er offentliggjort under Creative Commons.

CyPro

Du har gennemført hele byggeblokken

Få dit kursusbevis for denne færdige byggeblok. Anmod via kursusbevisknappen, og vi sender dig straks kursusbeviset pr. email.