Introduktion

Dette er et hjælpeværktøj til Toolboxen. Vi bruger et IoT-dørlåsesystem som gennemgående eksempel i alle værktøjerne, så du får et overblik over, hvordan opgaverne hænger sammen gennem hele risikoanalysen.

Den smarte dørlås er baseret på et IoT-system, og er udviklet for at øge automatiseringen og sikkerheden i hjemmet.

Løsningen er udviklet til en typisk familiebolig, hvor alle familiemedlemmer kan komme ind i huset via en app på deres mobiltelefon eller via en fysisk enhed monteret ved indgangen. Der er således ikke behov for fysiske nøgler, som man let kan komme til at tabe eller glemme, så man får en stor regning fra låsesmeden eller måske ligefrem er nødt til at udskifte de fysiske låse i hele huset.

Systemet kan desuden integreres i større overvågnings- og styringssystemer til ejendommen. På den måde kan husejerne ikke bare styre, hvem der har adgang. De kan også overvåge ind- og udgangsaktivitet, kontrollere låsestatus via fjernadgang og modtage notifikationer ved usædvanlig aktivitet, hvilket giver et ekstra lag af sikkerhed og komfort.

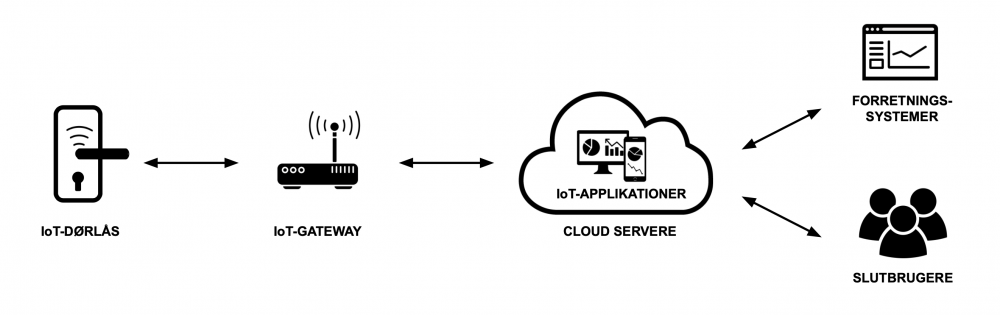

I det følgende gennemgås et mere detaljeret overblik over systemet og dataflowet.

Overblik over systemet: IoT-dørlås

Illustration: Nøgleteknologier i IoT-dørlåsesystemet.

Hardware i IoT-dørlåsen

Låsemekanisme: Den fysiske komponent, som sikrer døren. Den modtager kommandoer om at låse op eller i – typisk fra en mikro-controller.

Zigbee-enhed: En trådløs enhed, der sikrer, at dørlåsen kan kommunikere med gatewayen. Den ’lytter’ til kommandoer om at låse op eller i og kan sende statusopdateringer.

Micro-controller: “Hjernen” i IoT-dørlåsen. Den behandler kommandoer modtaget via IoT-låsen, kontrollerer låsemekanismen og styrer strømmen for at sikre, at batteriet bruges mest effektivt.

Gateway (Hub):

Modtager/transmitter: Kommunikerer trådløst med dørlåsens trådløse kommunikationsmodul.

Kablet/trådløs forbindelse til skyen: Kan være via Ethernet, Wi-Fi, cellular m.v. Fungerer som en bro mellem IoT-dørlåsens lokale netværk og cloud-infrastrukturen.

Lokal processering (tilvalg): Kan behandle visse kommandoer lokalt, således at IoT-dørlåsen stadig virker, selvom forbindelsen til cloud skulle være blevet afbrudt.

Cloud-baseret system:

Datalagring: Gemmer historiske data, f.eks. hvornår låsen har været låst op eller i, logs over brugeradgang, batteriniveau m.m.

Processing server: Behandler forespørgsler fra mobilapplikationen, sender kommandoer til gatewayen og kan udføre mere komplekse opgaver som f.eks. at analysere brugsmønstre eller sende advarsler ved mistænkelig aktivitet.

API-server: Håndterer API-kald fra IoT-applikationen og muliggør funktioner som at fjernbetjene låsen, tjekke låsestatus samt konfigurere brugeradgang.

IoT mobilapplikation:

Brugerinterface: Giver brugerne mulighed for at interagere med dørlåsesystemet. Det kan f.eks. være via funktioner som låse- eller åbne-knapper, adgangslogs eller notifikationer.

Kommunikation med cloud: Appen kommunikerer med det cloud-baserede system via API-kald for at få status, sende kommandoer eller konfigurere indstillinger.

Lokal styring af dørlås (tilvalg): Ved visse avancerede opsætninger kan mobilenheden kommunikere direkte med dørlåsen, så låsen kan styres, ved at mobilenheden er i nærheden af den.

Dataflow:

- IoT-enheden sender en kommando via cloud-systemet (fx lås / lås op).

- Cloud-systemet behandler kommandoen og sender den til gatewayen.

- Gatewayen sender kommandoen til IoT-dørlåsen via det trådløse modul.

- Kommandoen behandles af dørlåsen, der aktiveres (dvs. låser/låser op), hvorefter dørlåsen sender en statusbekræftelse bagud i kæden til brugerens applikation.

Henvisninger

- Howard, M., & LeBlanc, D. (2003). Writing Secure Code. Microsoft Press.

- Uddybning af STRIDE-metoden.

- Europa-Kommissionen. (2019). Directive on the European Electronic Communications Code (RED). Den Europæiske Unions Tidende.

- Regulatoriske overvejelser ift. RED.

- European Union Agency for Cybersecurity. (2020). NIS Directive: Technical Guidelines for the Implementation of Minimum Security Measures.

- Regulatoriske overvejelser ift. NIS2.

- OWASP Foundation. (2023). OWASP Internet of Things (IoT) Top Ten. OWASP.

- En oversigt over de 10 mest kritiske sikkerhedsrisici i webapplikationer, som kan anvendes på historiske data og kendte sårbarheder.

- IoT Security Foundation. (2018). IoT Security Compliance Framework.

- Retningslinjer for best practice i branchen.

- Dhanjani, N. (2015). Abusing the Internet of Things: Blackouts, Freakouts, and Stakeouts. O'Reilly Media.

- Data Protection Commission. (2021). Guidelines on Data Privacy in IoT. DPC Publications.

- Indblik i trusler mod datasikkerheden og regulatoriske overvejelser ift. IoT-systemer.